通过 Intune 自定义配置文件实现禁用 UAC

持续关注 gOxiA Blog 的朋友们可能已经注意到近期的主题都与 Intune 有关,移动设备管理需求剧增,传统 ITPro 是该抓紧时间了解“现代桌面”管理了。如果您跟随 gOxiA 也在学习 Intune,那么不要错过这篇日志。在企业 IT 桌面环境下很多组织都将 UAC 禁用,以避免影响到客户体验,或业务应用程序的运行,虽然 gOxiA 并不建议禁用 UAC(启用 UAC 极大的提高了用户运行环境的安全性,避免无意中触发不必要的变更操作,导致系统环境受损,影响正常运行。)但如果你希望能够通过 Intune 来禁用 UAC 也还是可以实现的。

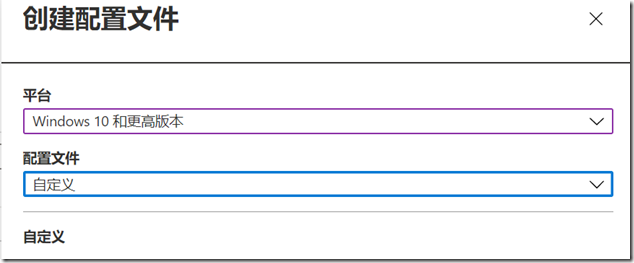

还记得之前我们讲过的设备配置文件吗?它与我们传统的客户端管理中使用的组策略(GPO)类似,但支持更多中配置文件类型,有类似于 GPO 的管理模板类型,也有设备限制类型,也有针对应用的如电子邮件类型,自定义类型则利用 CSP(策略配置服务提供程序)接口提供了强大的可定制的,灵活的配置能力。本例我们将使用自定义配置文件来创建 UAC 设置。

跟随向导为配置文件起个易于识别的名称,然后添加 OMA-URI 设置。格式参考 https://docs.microsoft.com/zh-cn/windows/configuration/provisioning-packages/how-it-pros-can-use-configuration-service-providers,这里我们会使用 Policy CSP 的 LocalPoliciesSecurityOptions 中的配置项,涉及三个:

OMA-URI:./Vendor/MSFT/Policy/Config/LocalPoliciesSecurityOptions/UserAccountControl_UseAdminApprovalMode

数据类型:整型

值:0

OMA-URI:./Vendor/MSFT/Policy/Config/LocalPoliciesSecurityOptions/UserAccountControl_BehaviorOfTheElevationPromptForAdministrators

数据类型:整型

值:0

OMA-URI:./Vendor/MSFT/Policy/Config/LocalPoliciesSecurityOptions/UserAccountControl_RunAllAdministratorsInAdminApprovalMode

数据类型:整型

值:0

OMA-URI 创建完毕后,将配置文件分配给“所有设备”即可。