企业和单机环境利用 Microsoft Edge 的 IEMode 解决网站访问兼容性问题

利用 Microsoft Edge 的 IEMode 解决网站访问兼容性问题

微软于 2020年1月16日发布了基于 Chromium 内核的新一代网络浏览器正式版 - Microsoft Edge,可以说是开启了一个全新的共荣互联网时代。我们不用在系统上安装多个品牌的浏览器,Microsoft Edge 提供了广泛的兼容性支持,稳定的浏览环境,强大的扩展功能,以及想到的在浏览器下必须的特性,如:翻译、收藏夹同步、集锦、密码管理,等等的一切。现在 gOxiA 也仅使用这一款浏览器便能满足所有的需要,如果你还没有开始使用,建议即刻访问 Microsoft Edge 官网下载或了解更多的信息。

最近微软公布了 Internet Explorer 桌面应用程序的生命周期终止的信息,这个年迈的网络浏览器也终于完成了其历史使命可以退役,这个时间被定在了2022年的6月15日。很多亲友都向 gOxiA 咨询,目前还是有不少网站,尤其是那些包含 ActiveX 插件的金融、办公类网站仍然仅支持 IE,如果切换到了 Microsoft Edge,那该如何正常的工作?!

其实微软也考虑到了这一点,已经在新版的 Microsoft Edge 提供了 Internet Explorer Mode(IEMode),利用这个功能用户可以轻松地使用一个浏览器,使用旧版或新版的 Web/应用。注意:在Microsoft Edge v77或更高版本才会支持 IEMode。

那么什么是 IEMode 呢?对浏览器有了解用户都应该听过浏览器的内核/引擎这个名词,对于 Microsoft Edge 则使用了基于 Chromium 的内核引擎,而 IE 则使用的是 Trident MSHTML。IEMode 目前支持以下 IE 功能:

- 所有文档模式和企业模式

- ActiveX 控件(这个重点功能将主要解决金融、办公类网站的兼容性问题)

- 浏览器帮助程序对象

- IE 安全区域设置和受保护模式的组设置和GPO

- 适用于 IE 的 F12 开发人员工具

- Microsoft Edge 扩展(不支持直接于 IE 页面内容交互的扩展)

对于企业 IT 专业人员,我们还需要了解 IEMode 不支持的功能:

- IE 工具栏

- 控制导航菜单的 IE 设置和组策略

- IE11 或 Edge F12 开发人员工具

看到这里你可能已经迫不及待地想开始使用 IEMode,别着急!IEMode 默认需要专门配置才能在网站上使用,否则仍将以 Modern Site 来呈现。要配置 Edge 在网站上使用 IEMode 可以通过以下几个方案:

1. 使用 Microsoft Edge 的“配置企业模式站点列表”

2. 使用 IE 的“使用企业模式 IE 网站列表”

3. 单机配置 Edge 强制启用 IEMode,当访问网站时可以手动切换到 IEMode

需要注意,IEMode 只会处理一个 Enterprise Mode Site List,而 Edge 网站列表策略会优先于 IE 网站列表策略。说到这个 “Enterprise Mode Site List” 我们可以重温一下 gOxiA 在 2014年撰写的 IE11 企业模式的系列日志:“Internet Explorer 11 企业模式 - 概述”,“Internet Explorer 11 企业模式 - 管理”,“Internet Explorer 11 企业模式 - 部署”,如果你研读了这三篇日志,应该就会对 Edge IEmode 所涉及的网站列表策略有所认识,也就更容易去实施它们。

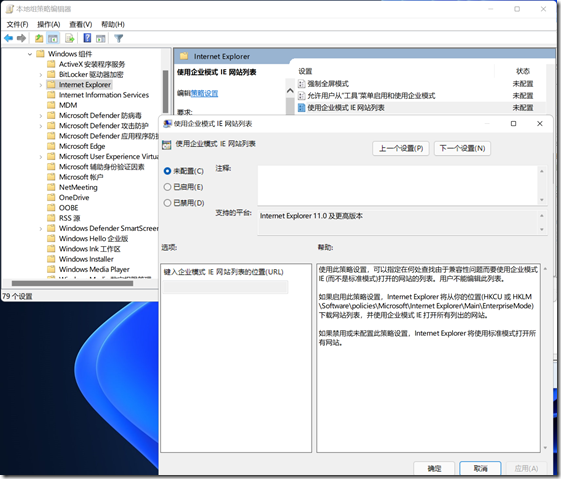

要在企业环境下部署 Edge 的 IEMode,我们需要准备一个“Enterprise Mode Site List”,这部分的内容建议可以阅读微软最新的文档“企业站点配置策略”。然后,再通过 GPO 配置 IEMode 相关策略,如果企业环境下已经计划禁用 IE 程序,那么建议为 Edge 配置 Internet Explorer 集成,这将在 Edge 中直接打开 IEMode,否则会单独启动 IE 程序。对于企业环境,强烈建议部署 Microsoft Edge 策略模板。对于前面提到的 Enterprise Mode Site List,可以在组策略中为 Edge 或 IE 进行配置,如下图所示:

更为具体的细节建议参考微软官方文档:“配置 IEMode 策略”。

对于单机用户,如果想要快速使用 IEMode 该如何做呢?!很简单,进入 Edge 设置的“默认浏览器”选项,或直接在地址栏键入“edge://settings/defaultBrowser”。将“允许在 Internet Explorer 模式下重新加载网站”改为“允许”即可。

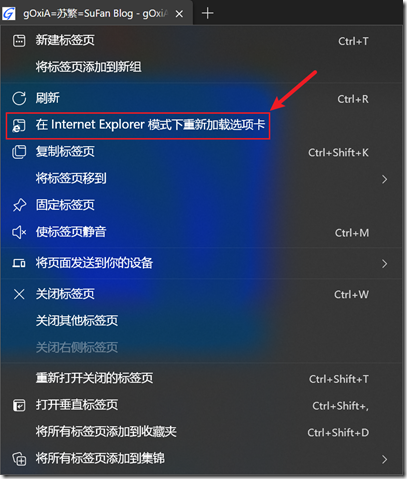

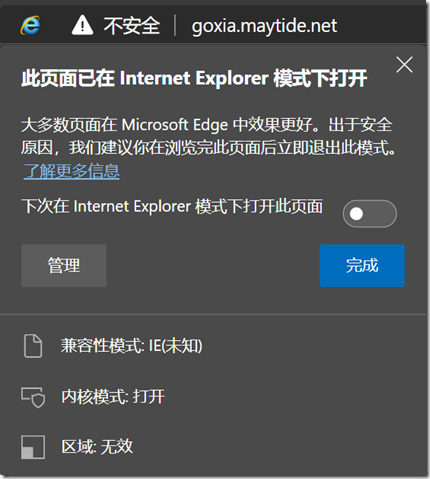

现在我们访问一个网站,就可以在工具栏,或当前网页的标签栏点击鼠标邮件,打开“在 Internet Explorer模式下重新加载选项卡”,之后会看到网站重新加载,且 URL 前有个蓝色的 IE 图标并会显示在 IEMode 下的相关信息。

你会发现一些需要在 IE 下运行并要加载 ActiveX 控件的网站又能够正常访问和使用了。

Windows Assessment Toolkit Productivity Workload 0x8004100B

Windows Assessment Toolkit Productivity Workload 0x8004100B

Windows Assessment Toolkit(以下简称 WAT)隶属于 Windows ADK,可以帮助企业 IT 人员评估操作系统或一组组件在性能、可靠性和功能方面的质量。简单理解就是一个设备和系统的评估工具,WAT 内置了很多模板,除了可以评估启动和关机速度以外,还可以用来评估电池在静置运行、视频回放、甚至是生产力模式下的运行情况,例如电池的巡航时间,期间各组件或应用的占用情况等等。在 Run Individual Assessments 模板下我们还可以执行单一测试,这可以细化到驱动验证、文件处理性能和内存利用,等等的组件评估。

拿生产力模式来说,WAT将模拟我们日常的办公场景,循环的运行 Office 办公套件,如运行和编辑 Word 文档,并自动化的继续模拟其他 Office 组件的办公场景,甚至是打开 Outlook 撰写和收发邮件,而这一次都将由 WAT 的评估任务自动完成。最后还会生成一套详细的报告数据,可在不同优化方案下,甚至是不同设备间进行比较和分析。

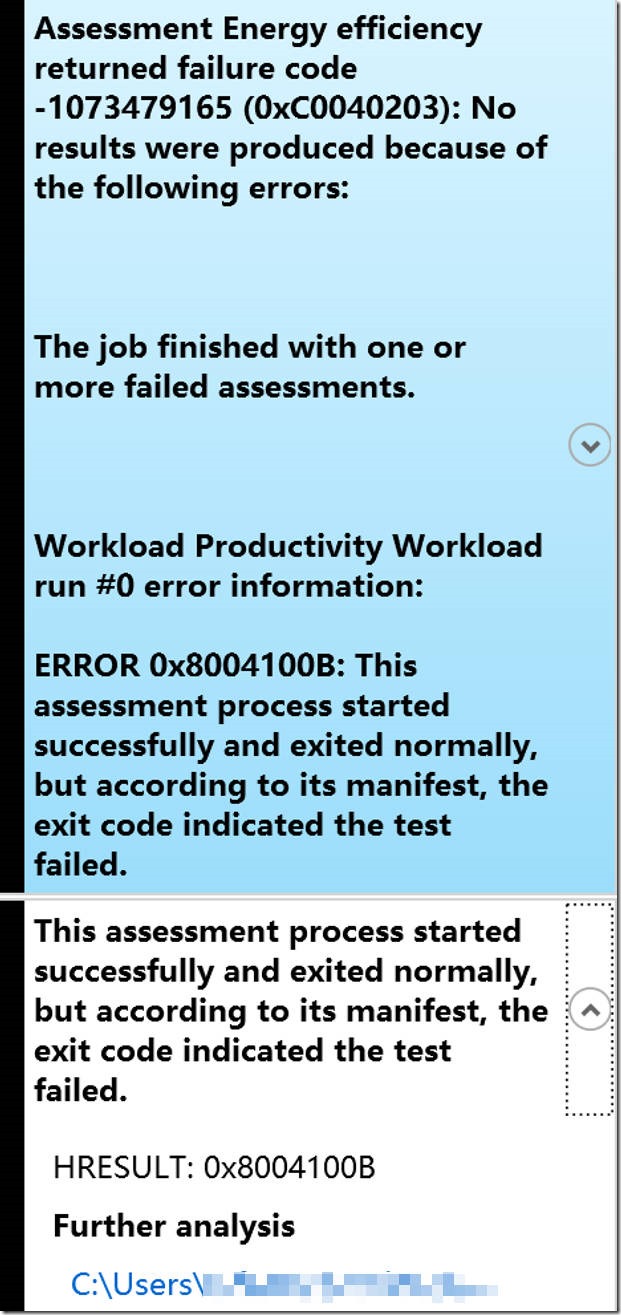

作为中国用户,我们通常会使用简体中文版环境进行评估,这可能会导致意想不到的结果,例如今天分享的案例,在中文系统上执行测试后可能会遇到 0x8004100B 问题,导致评估失败。

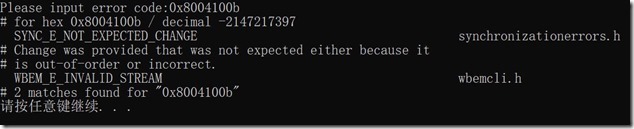

如果我们具体来查这个 error code,可能并不会获取到太多有价值的信息,gOxiA 发现 WAT 的相关资料实在是太少太少,还好 gOxiA 经过反复测试积累了最佳的实践经验。

虽然 WAT 在执行 Job 时会对系统进行检查,并给出最佳实践建议,但还是规避不了一些“情理之中”的坑。下面将和大家分享执行 Productivity Workload 时的建议:

- 尽量使用英文系统环境

- 如果一定要基于非英文系统环境评估,请务必将默认输入发改为英文

- 确保电池充满再进行测试,否则需要修改 Basic settings

- 如果要用最快的时间验证 Job 是否能正常工作,可以将 Battery end 改为较大的值

- 提前运行几次 Office 组件,如 Word 确保激活,不会在运行时弹出初始配置界面

- 提前配置好 Outlook,确保账号能正常收发邮件

- Recipient Email Address 可以填写当前 Outlook 账号的邮箱地址,这样测试中发送邮件不会影响其他人

HOWTO: 离线方式安装 WSL2 Ubuntu

HOWTO: 离线方式安装 WSL2 Ubuntu

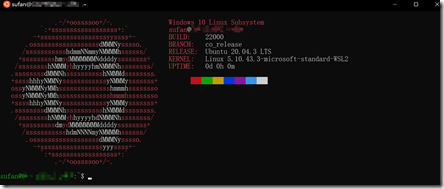

离线方式安装 WSL2 Ubuntu 只是一种比较极端的场景,使用的方案是从一台已安装了 WSL2 Ubuntu 的设备上使用 WSL 的导出功能将其导出为一个 tar 文件,然后再导入到目标设备上。当然,我们也可以先下载好 WSL 的 Linux 发行版,然后使用 Add-AppxPackage 安装。例如:

以下是目前支持的 WSL 发行版:

- Ubuntu 20.04

- Ubuntu 20.04 ARM

- Ubuntu 18.04

- Ubuntu 18.04 ARM

- Ubuntu 16.04

- Debian GNU/Linux

- Kali Linux

- SUSE Linux Enterprise Server 12

- SUSE Linux Enterprise Server 15 SP2

- openSUSE Leap 15.2

- Fedora Remix for WSL

要从设备上导出已安装的发行版,可以使用 WSL 的 --export 参数,例如:

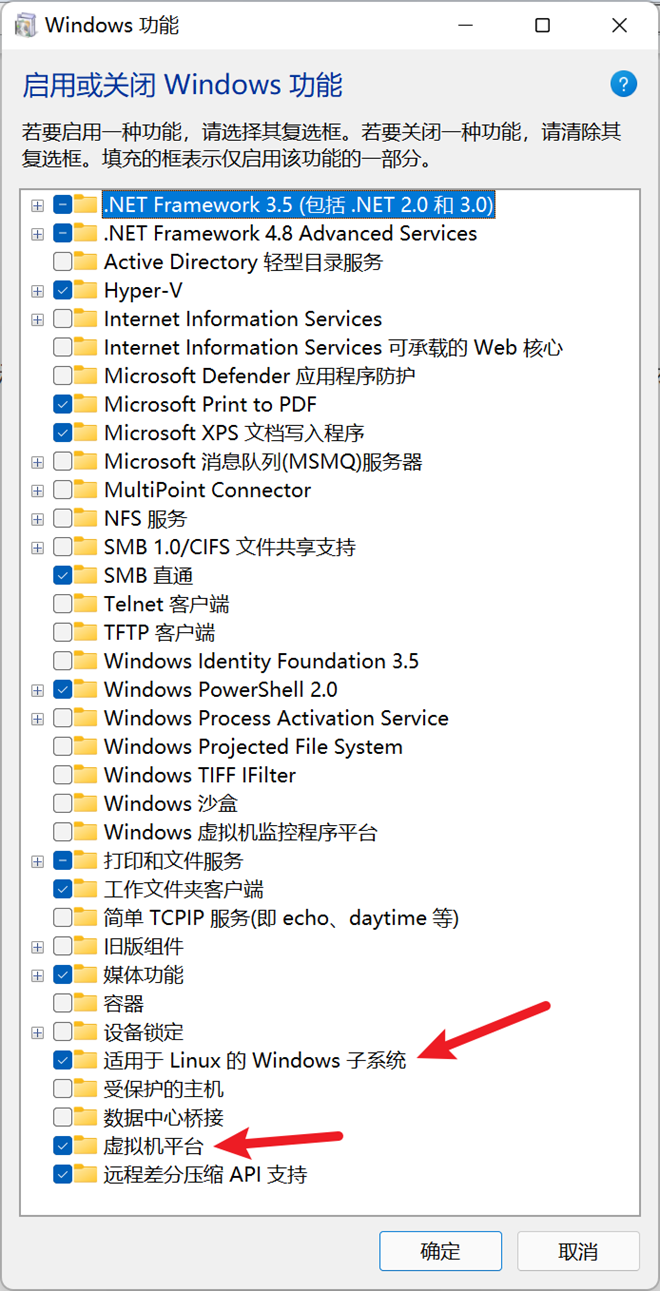

要将导出的发行版成功安装并运行在目标计算机上,还需要做一些额外的准备。首先,启用“适用于 Linux 的 Windows 子系统”,可使用命令行或图形界面。

因为我们的目标是要运行 WSL2 模式,所以还需要启用“虚拟机平台”,也可以使用命令行。

Windows 功能层面准备完毕后还没有完,因为目标设备不能联网,还需要手动下载和安装 Linux 内核更新包,以便能够支持 WSL2。

现在准备工作完毕,我们可以打开 CMD,将 WSL2 设置为默认版本。

至此,我们可以开始导入 Linux 发行包,使用 --import 参数,需提供发行名称,要安装到的路径,导出的发行包所在路径,以及指定为 WSL2 版本。