HOWTO: 使用 Intune 配置 LAPS

HOWTO: 使用 Intune 配置 LAPS

大家在熟悉“HOWTO: 使用 Intune 为 Windows 启用本地管理员”之后,接下来就跟随 gOxiA 了解如何为 Entra(AAD)账号启用 LAPS(Windows Local Administrator Password Solution),以及使用 Intune 配置 LAPS 策略。首先我们需要先在 Microsoft Entra 管理中心为设备启用本地管理员密码解决方案(LAPS)。

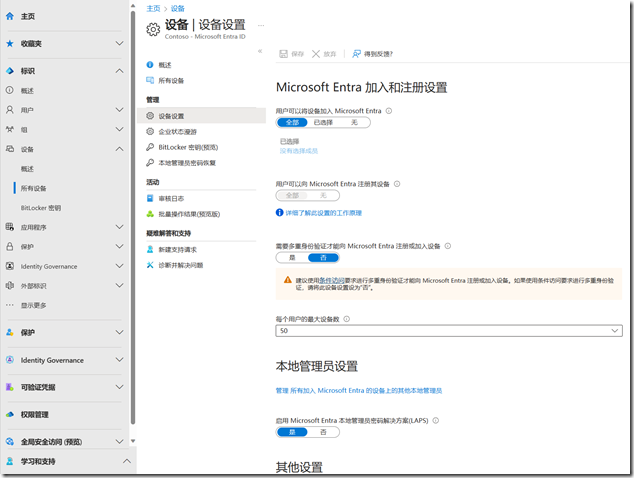

进入 Microsoft Entra 管理中心导航至“标识 - 设备 - 设备设置”,在右侧内容窗格中找到“本地管理员设置”,将“启用 Microsoft Entra 本地管理员密码解决方案(LAPS)”配置为“是”。简单一部便可谓云账号启用 LAPS,实属方便!但需要注意只有安装了2023年4月11日累计更新的 Windows 10/11/Server 2019/Server 2022 才受支持。

此外,若要允许对应管理员查看密码和密码元数据,需要授予相关权限:

- microsoft.directory/deviceLocalCredentials/password/read操作

- microsoft.directory/deviceLocalCredentials/standard/read操作

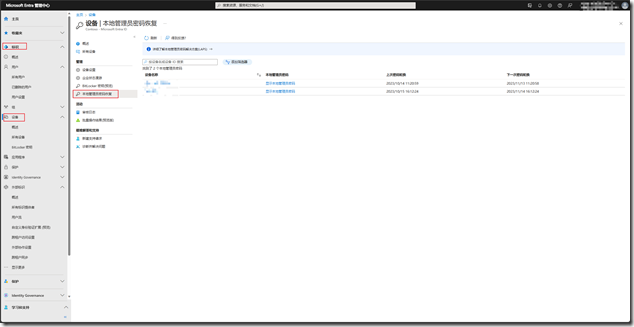

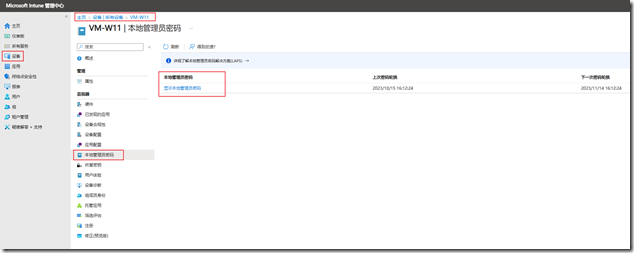

如果列出所有通过 LAPS 管理的设备,可以在 Microsoft Entra 管理中心导航至“标识 - 设备 - 本地管理员密码恢复”进行查阅。也可以通过 Intune 管理中心,找到设备,在监视器选项中找到“本地管理员密码”。

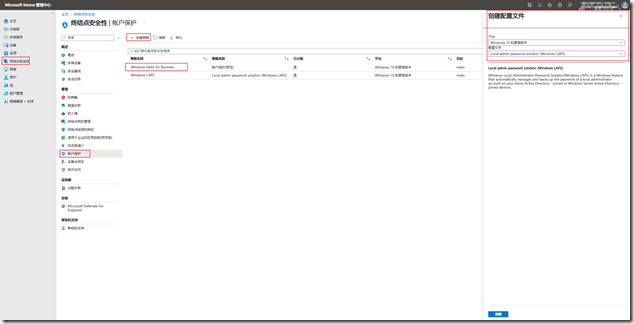

若要使用 Intune 来配置 LAPS 策略,可以在 Intune 管理中心 导航至“终结点安全性 - 账户保护”创建 LAPS 默认策略。

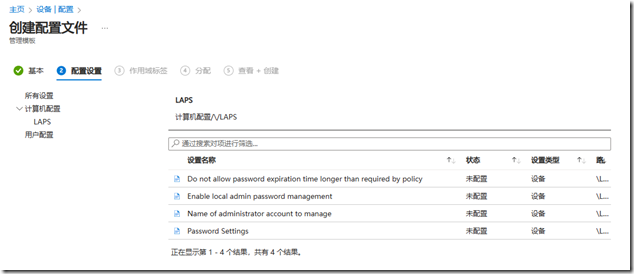

此外,也可以通过设备配置文件为 LAPS 创建策略(配置文件类型:模板;模板名称:管理模板,可找到 LAPS),其中包含以下几项:

- Do not allow password expiration time longer than required by policy

- 启用此设置时,不允许计划的密码过期时间超过“密码设置”策略规定的密码期限。当检测到此类过期时,会立即更改密码,并根据策略设置密码过期。 禁用或未配置此设置时,密码过期时间可能比“密码设置”策略所需的时间长。

- Enable local admin password management

- 启用本地管理员帐户的密码管理 如果启用此设置,则管理本地管理员密码 如果禁用或未配置此设置,则不会管理本地管理员密码。

- Name of administrator account to manage

- 管理员帐户名称:要管理其密码的本地帐户的名称。 使用内置管理员帐户时不要配置。内置管理员帐户由已知 SID 自动检测,即使在重命名时也是如此。

- Password Settings

- 配置密码参数 密码复杂性:生成新密码时使用哪些字符 默认值:大写字母 + 小写字母 + 数字 + 特殊字符 密码长度 最少:8 个字符 最大值:64 个字符 默认值:14 个字符 密码期限(以天为单位) 最短:1 天 最长:365 天 默认值:30 天

基于 Microsoft Entra ID 对 LAPS 的支持包括以下功能:

- 使用 Microsoft Entra ID 启用 Windows LAPS - 启用租户范围的策略和客户端策略,以将本地管理员密码备份到 Microsoft Entra ID。

- 本地管理员密码管理 - 配置客户端策略以设置帐户名、密码期限、长度、复杂性、手动密码重置等。

- 恢复本地管理员密码 - 使用 API/门户体验恢复本地管理员密码。

- 枚举所有启用了 Windows LAPS 的设备 - 使用 API/门户体验枚举启用了 Windows LAPS 的 Microsoft Entra ID 中的所有 Windows 设备。

- 本地管理员密码恢复授权 - 将基于角色的访问控制 (RBAC) 策略与自定义角色和管理单元结合使用。

- 审核本地管理员密码更新和恢复 - 使用审核日志 API/门户体验来监视密码更新和恢复事件。

- 本地管理员密码恢复的条件访问策略 - 在具有密码恢复授权的目录角色上配置条件访问策略。

毋庸置疑,基于Microsoft Entra ID 的 LAPS 方案以及通过 Intune 管理的 LAPS 策略是最易于部署和配置的。

官方参考资料:

HOWTO: 使用 Intune 为 Windows 启用本地管理员

HOWTO: 使用 Intune 为 Windows 启用本地管理员

前面 gOxiA 与大家分享了“HOWTO: 启用本地 Windows Autopilot 重置设备”,文中提到要使用该功能必须要启用本地管理员。对基于 Intune 管理的 Windows PC 来说实施起来并不复杂,今天我们就快速熟悉这一操作流程。

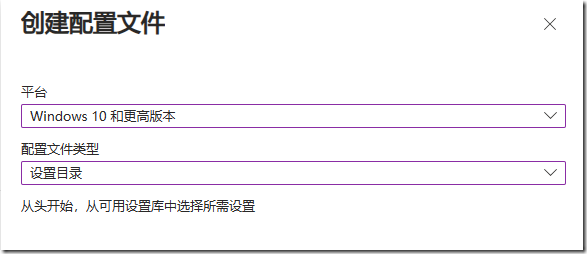

在 Intune 管理中心 转至 设备-配置-策略,新建策略,平台为 Windows 10 和更高版本,配置文件类型为 设置目录。

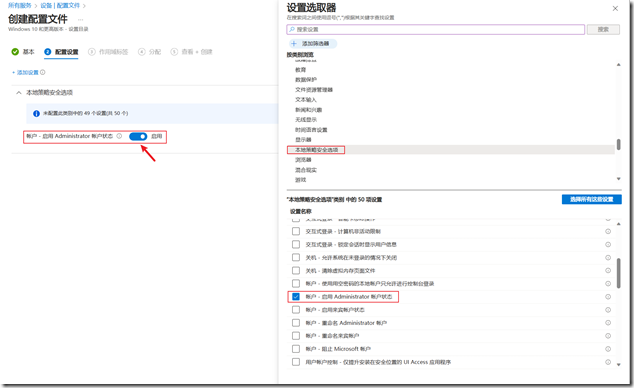

在 设置选取器 中找到 本地策略安全选项,然后勾选“账户 - 启用 Administrator 账户状态”。

该策略对应的 CSP 为 Accounts_EnableAdministratorAccountStatus,详细信息如下:

./Device/Vendor/MSFT/Policy/Config/LocalPoliciesSecurityOptions/Accounts_EnableAdministratorAccountStatus

格式:Int

值:1 启用;0 禁用(默认)

需要注意:如果在禁用管理员帐户后尝试重新启用管理员帐户,并且当前管理员密码不符合密码要求,则无法重新启用该帐户。

最后分配该策略,例如:所有设备,完成这些操作即完成配置。出于安全性考虑,我们也可以同时勾选“账户 - 重命名 Administrator 账户”,以降低穷举类的攻击。该策略对应的 CSP 为 Accounts_RenameAdministratorAccount,详细信息如下:

./Device/Vendor/MSFT/Policy/Config/LocalPoliciesSecurityOptions/Accounts_RenameAdministratorAccount

格式:chr

虽然很轻松的完成了启用本地管理员的配置,但本地管理员的密码管理问题不容忽视。在过去我们需要编写一个脚本来配置本地管理员(Administrator)的密码,但无法实现动态维护,且存在一些安全隐患。现在,Microsoft Entra(AAD)内置了 LAPS(Windows Local Administrator Password Solution)的支持,可以很轻松的实现本地管理员密码轮换和管理,针对 LAPS 的启用会另起一篇日志与大家分享。

HOWTO: 为基于 Windows 10 的 ADK 提供 UFS 支持

HOWTO: 为基于 Windows 10 的 ADK 提供 UFS 支持

UFS - Universal Flash Storage(通用闪存存储),是我们常见的闪存存储设备的一个类型,虽然名字与 eMMC 和 SSD 相比有些陌生,但提到手机或平板电脑,相信大家就容易理解了,是的目前都广泛采用了 UFS 作为存储设备。UFS 在性能方面比 eMMC 要强很多,但低于最新的 SSD,但肯定强于早前的 SSD,相信在用手机做文件复制时一定有所感受,其性能还是非常强劲的。

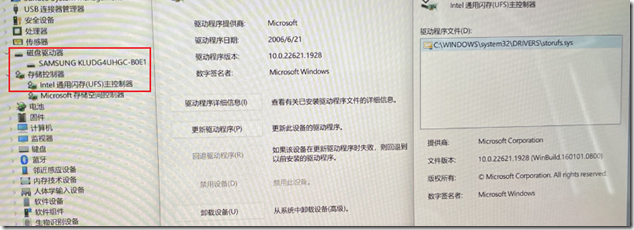

UFS 目前也正广泛使用在 Windows 平板设备上,如果我们打开设备管理器查看磁盘驱动器可能并不会直观查阅到,但在存储控制器中可以清晰看到设备是否使用了 UFS 控制器(系统自带驱动)。如下图所示,该设备采用了 SAMSUNG 的 UFS 存储器。

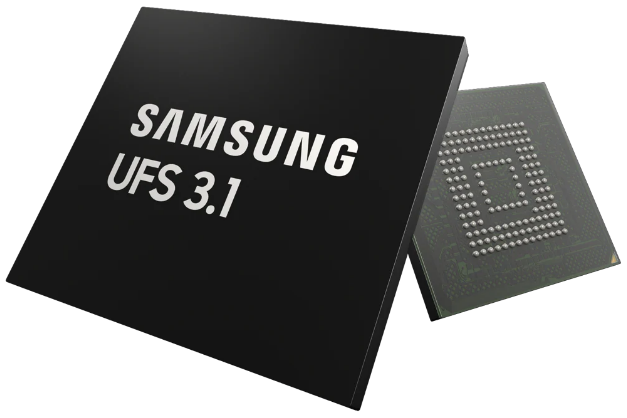

查阅了三星官网了解到 KLUDG4UHGC-B0E1 是一款 UFS 3.1 制式的存储器,尺寸只有 11×13×0.8mm,1.2/2.5v,看来是相当轻巧和省电;性能也是不错的!

回到正题,如果买来的 Windows 设备预装的是 Windows 11,并且没有计划使用 Windows 10,那么可以划走这篇日志,否则跟随 gOxiA 往下走会有一些收获。

在企业环境下,IT 通常会使用 Windows ADK 作为桌面标准化的定制工具,有经验的 IT 会知道 Windows 10 的 ADK 是基于 Windows 10 2004版的,即 19041。如果我们使用该版本的 ADK 生成 PE 用于批量部署,会发现默认将无法识别 UFS 存储器,也就是说当我们用 PE 引导设备后将无法识别到硬盘!!!

那么我们该如何为基于 Windows 10 的 ADK 提供 UFS 支持呢?!前面讲过 UFS 控制器的驱动默认集成在 Windows 11 中,如果是缺少驱动支持,我们可以做旁加载,但实际测试发现在 Windows 10 ADK 的 PE 中是包含该驱动的,但为什么就不支持呢?!尝试将设备的驱动集成到 PE 也无济于事,看来应该与 Windows 10 操作系统本身有关。

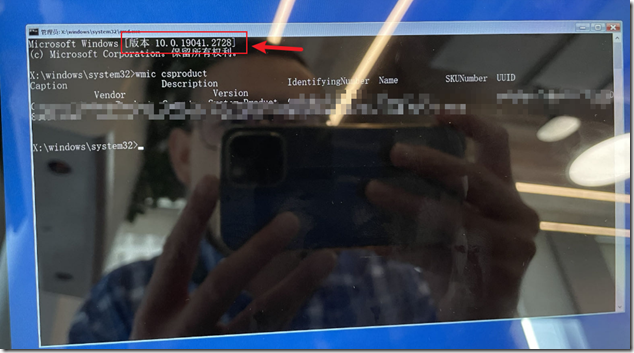

查阅了网络文献了解到“自 Windows 10 2004(20H1 - 19041)开始就引入了对 UFS 驱动器的支持,在此版本之前的 Windows 10 版本中,对 UFS 驱动器的支持可能有限或不完全。”既然如此就印证了前面测试的结果,包含了驱动但可能不完全支持,那么既然当前设备支持 Windows 10 22H2 操作系统(OEM PE 的版本为 19041.2728),说明 Windows 10 理论上是可以支持 UFS 的,也许问题就出在了累计更新上。

由于 Windows 10 20H1 生命周期已经停止,所以可从 Windows Update Catalog 下载到的离线累计更新包(LCU)是有限的。查阅 19041.2728 发现其所对应的是 KB5023696,但该 KB 已经不再包含 19041 的相关说明和支持情况,仅支持 19042、19044和19045。但有提到如果脱机映像没有包含 KB5011543 (March 22, 2022)或更高版本的 LCU,则需要安装 KB5014032 (May 10, 2022 SSU),经仔细复查发现其支持 2004 版 Windows 10,并提供了更新包。

万事俱备只欠东风 - 实践出成果!从 Windows Update Catalog 下载 KB5023696 和 KB5011543,然后使用 ADK 生成一个 PE 实例,Mount 这个 Boot.wim 文件到指定目录,然后使用 “Dism /add-package” 为 PE 集成更新;建议锁定更新“Dism /cleanup-image /image:c:\winpe_amd64\mount /startcomponentcleanup /resetbase /scratchdir:c:\temp”;最后 Unmount 确认写入修改。

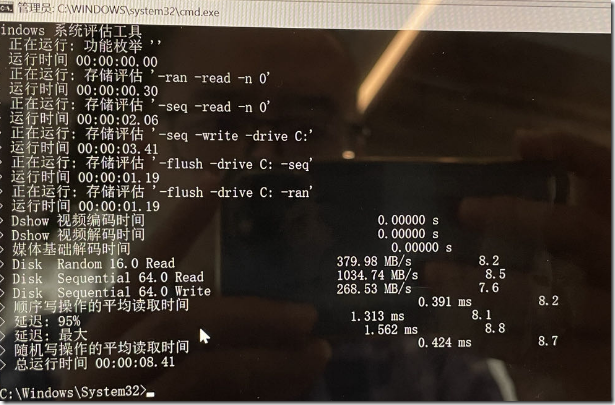

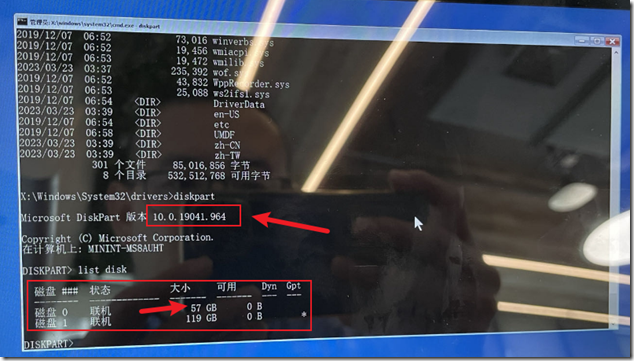

使用已经集成更新的 PE 引导 UFS 设备,经测试已经可以识别 UFS 存储器,其 PE 系统版本为 19041.2728;Diskpart 的版本是 19041.964。