HOWTO: 解决 内核隔离的内存完整性已关闭 问题

HOWTO: 解决 内核隔离的内存完整性已关闭 问题

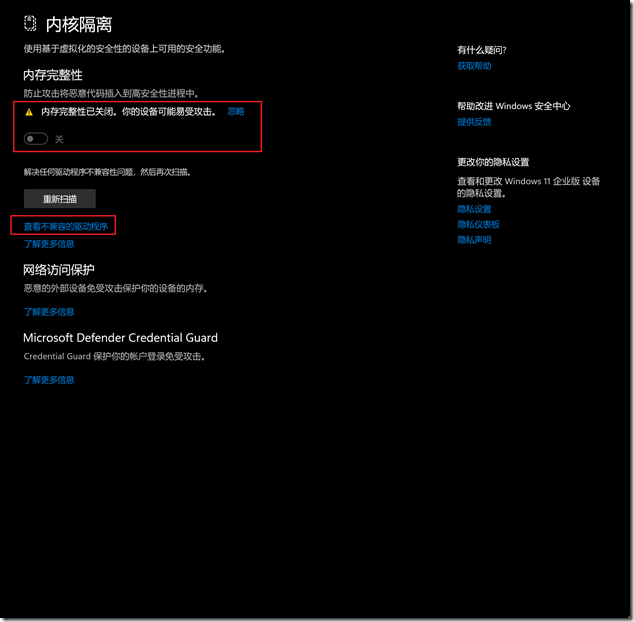

前段时间遇到了一个内核隔离中内存完整性功能被关闭的问题,如下图所示 Windows 安全中心报了一个警告查询后发现内存完整性被关闭,如下图所示:

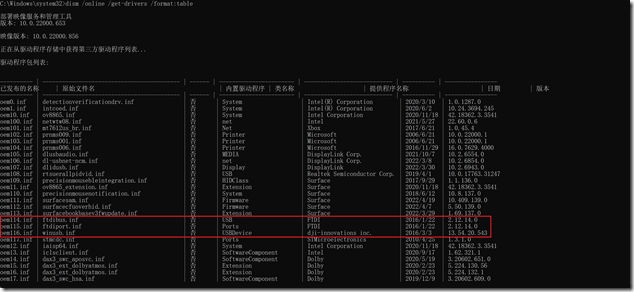

可以点击“查看不兼容的驱动程序”来确认是哪个模块导致的内存完整性关闭,本例确认为 ftdibus.sys,发布名称为oem114.inf,找到该文件查询其数字签名发现该文件具有多个签名,其中 SZ DJI 这个让 gOxiA 回想起之前安装的某个软件,看来卸载程序后并没能从系统正确移除相关的驱动。

为了确保万无一失,检索了当前实例中安装的驱动发现除了ftdibus外还有多个驱动,从文件日期看确实比较久远,应该是未能满足系统的兼容性需求。

确认了需要移除的驱动后,便可以使用 DISM 的 remove-driver 参数卸载,这里不再复述。比较好奇的是这款陈旧的驱动为什么会有多个数字签名,并且还额外的搭上了 DJI 的,随即在网上搜索了一下了解到 FTDI 是一家从事 USB 技术的苏格兰半导体设备公司,主要开发将 RS-232 转换为 USB 信号的设备和电缆,所以 ftdibus 应该就是用于转换信号的驱动了,如果大家有在用 DJI 产品的不妨试试从官方下载对应系统版本的驱动来试试,网址为:https://ftdichip.com/drivers/

[Intune] 设备维修对 Windows Autopilot 影响

Windows 设备在执行 Windows Autopilot 注册后,如果发生了硬件故障需要进行维修或部件替换时,大概率会影响其已注册的信息。在微软的官方文档中提供了详细的说明,但看起来并不容易理解,但在此文我们只需要知道更换哪些部件不会影响 Autopilot 注册,同时了解关键部件替换后的修复方案,我想就能解决工作中的顾虑。

可在不影响 Autopilot 启用或需要特殊修复步骤的情况下替换的部件:

- 内存

- 电源

- 显卡

- 读卡器

- 声卡

- 扩展卡

- 麦克风

- 摄像头

- 散热风扇

- 热传感器

- CMOS电池

对于常见的硬盘、主板替换后都是需要取消并重新注册设备到 Autopilot 的。对于企业 IT 和 采购人员来说,选择整合式设计的 PC 设备在生命周期管理中可能显得更为简便高效。

参考文档:Windows Autopilot Motherboard replacement | Microsoft Learn

HOWTO: 利用 Windows 提供的触摸手势提升操作体验

HOWTO: 利用 Windows 提供的触摸手势提升操作体验

Windows 11 是一款现代操作系统,增强了人机交互的自然操作模式,不论在系统界面外观还是操作逻辑上都进行了优化。我们已经能够很轻松的使用手指通过触摸的方式在提供了触控屏幕或触摸板上快速地执行一些操作,简化了操作步骤,提升了操作体验,尤其是在笔记本上,我们无需在外接鼠标和键盘之间反复切换,可以直接通过触控屏幕或笔记本上内置的触摸板进行操作。

前面说了这么多,是否已经心动,接下来的介绍需要你的设备拥有多点触控屏幕和多点触摸板。如果还没有接触过此类设备不妨留意微软的 Surface 产品,其触控和触摸功能都受 Windows 原生支持,无需额外安装应用支持。

首先我们来了解针对触控屏幕提供的手势支持。

1. 选中或点击一个对象时,单指点击屏幕

2. 滚动内容时,两指放在屏幕上,水平或垂直滑动

3. 放大或缩小时,两指放在屏幕上,捏合或伸展

4. 显示更多命令(=鼠标右键),单指在屏幕上长按

5. 显示所有打开的窗口,在屏幕上用三指向上轻扫

6. 显示桌面,在屏幕上用三指向下轻扫

7. 切换到最后一个打开的应用,在屏幕上用三指向左或向右轻扫

8. 打开通知中心,从屏幕右侧边缘用单指向内轻扫

9. 查看小组件,用单指从屏幕左侧边缘向内轻扫

10. 切换虚拟桌面,在屏幕上用四指向左或向右轻扫

如果多指操作时无效,请检查“开始-设置-蓝牙和其他设备-触控”,打开“三指和四指的触摸手势”。

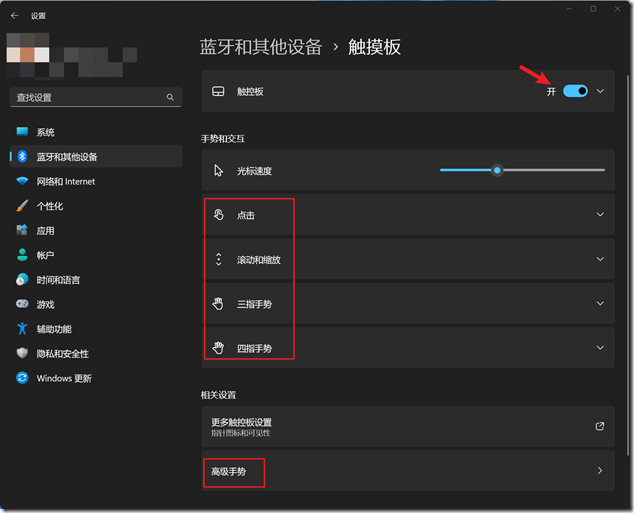

对于没有触控屏幕的同学也不要气馁,如果在“开始-设置-蓝牙和其他设备” 中可以看到“触控板”选项,说明以下的操作将被支持,此外需要特别说明的是支持多点触控技术的触摸板虽然提供了物理的左右按键但实际上可以完全忽略,这样实际操作中减少了机械式的物理操作不仅不容易劳累,也增加了触摸板的物理寿命。

1. 选中或点击一个对象时,单指点击触摸板

2. 滚动内容时,两指放在触摸板上,水平或垂直滑动

3. 放大或缩小时,两指放在触摸板上,捏合或伸展

4. 显示更多命令(=鼠标右键),两指点击触摸板

5. 显示所有打开的窗口,在触摸板上用三指向上轻扫

6. 显示桌面,在触摸板上用三指向下轻扫

7. 在打开的应用或窗口之间切换,在触摸板上用三指向左或向右轻扫

8. 切换桌面,在触摸板上用四指向左或向右轻扫

如果你在使用具有指点杆和触摸板双控的设备,请留意是否在“蓝牙和其他设备-触摸板”中打开了它,此外在该页面中我们还可以自行配置手势。