HOWTO: 如何跳过 Windows 首次登录动画

HOWTO: 如何跳过 Windows 首次登录动画

企业 IT 在不断优化大规模自动化部署的 Windows 配置,试图加快部署的速度,尤其是希望缩短系统初始化阶段的等待时间,曾经不少 IT 都遭遇到部署的深度定制的 Image 在完成 OOBE 后卡在了首次登录阶段,OOBE 全自动完成迅速进入到了 Windows 登录界面,但是当输入账号密码后却经历了漫长的首次登录动画。

要跳过首次登录动画方法有很多,可以使用 GPO 或直接修改注册表,当然也可以通过 Intune CSP 实现。首先让我们回顾一下这些方案!

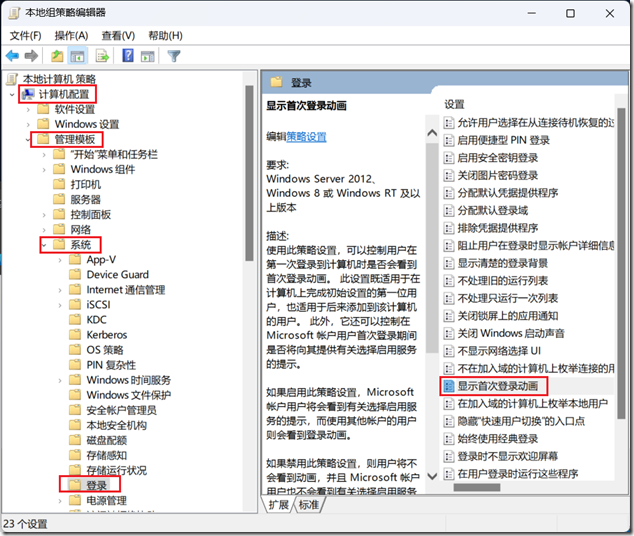

1. 通过组策略,定位至“计算机配置 - 管理模板 - 系统 - 登录”,找到“显示首次登录动画”,将其禁用。

2. 通过注册表方式,配置“EnableFirstLogonAnimation”键值为 0,它位于“HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System”,借助注册表的方式我们可以轻易的应用在不同的部署方式中。

3. Intune CSP

Scope:Device

Editions:除了Home以外

OS:1903及以上版本

Device:./Device/Vendor/MSFT/Policy/Config/WindowsLogon/EnableFirstLogonAnimation

Format:Int

Value:0

虽然我们有很多种方案来跳过首次登录动画,但在实际应用中会发现动画虽然不显示了,可登录到的桌面时间并未缩短。当我们输入账号密码点击登录后,会显示“正在准备 Windows”,一样需要等待一段时间。

此时,我们可以借助“DelayedDesktopSwitchTimeout”键值,缩短登录脚本完成前与用户交互的超时时间。默认需要等待 Session 0 的 30秒超时时间。为此需要定制注册表键值,它位于“HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System”,类型是 DWORD,值为 0。很可惜 gOxiA 并未在 GPO 或 CSP 中找到这个配置选项,目前仅能通过注册表方式实现。

当“DelayedDesktopSwitchTimeout”键值生效后,我们会发现首次登录桌面的时间将大大缩减,基本上是瞬间进入桌面,这将极大改善最终用户登录桌面时的体验。

HOWTO: 使用 Intune CSP 为 Windows 11 OOBE 跳过设备选择隐私设置

HOWTO: 为 Windows 11 OOBE 跳过设备选择隐私设置

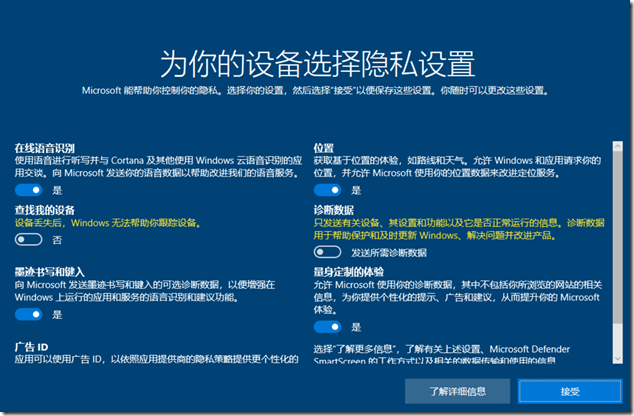

前面 gOxiA 分享了如何使用 PPKG 跳过 Windows OOBE 过程,但是细心的网友会发现在登录桌面完成首次动画后会显示“为你的设备选择隐私设置”的界面,并且无法跳过。对于企业自动化部署场景来说,这一步会造成一些影响。那么我们该如何跳过设备选择隐私设置呢?!

在 Windows 10 的时候我们可以通过配置 PrivacyConsentStatus 键值来略过隐私设置,它位于 HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\OOBE,类型为 DWORD,设置为 1 时将跳过隐私设置,但为 2 时则会重新显示隐私设置。

但是这个键值在 Windows 11 上失去了作用,取而代之的是 DisablePrivacyExperience,它位于 HKLM\SOFTWARE\Policies\Microsoft\Windows\OOBE,类型依旧是 DWORD,值为 1 时则禁用隐私设置。

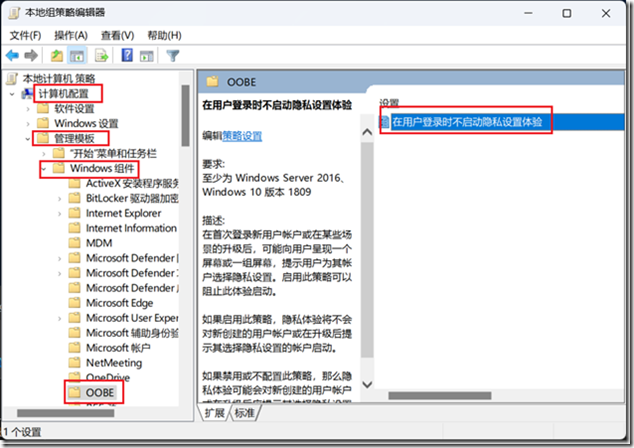

如果当前组织仍在使用传统的 GPO 实施测试,则可以通过“计算机配置 - 管理模板 - Windows 组件 - OOBE”,找到“在用户登录时不启动隐私设置体验”进行配置。

如果当前基于动态部署方式,则可以考虑在 PPKG 中添加“ProvisioningCommands”,然后使用“DeviceContext”下的“CommandLine”执行注册表修改命令。

对于使用现代部署模式,如 Intune,则可以下发 CSP 策略。

Scope:Device and User

Editions:除了Home以外

OS:1809及以上版本

User:./User/Vendor/MSFT/Policy/Config/Privacy/DisablePrivacyExperience

Device:./Device/Vendor/MSFT/Policy/Config/Privacy/DisablePrivacyExperience

Format:Int

Value:1

从 CSP 的版本使用情况来看,对于 Windows 10 使用 DisablePrivacyExperience 也是适用的。

参考文档:https://learn.microsoft.com/en-us/windows/client-management/mdm/policy-csp-privacy

HOWTO: 为 MSIX 创建自签名证书

HOWTO: 为 MSIX 创建自签名证书

MSIX 是一种 Windows 应用安装包的格式,它可以将我们的 Win32 或 UWP 甚至是绿色版软件打包成 MSIX 格式用于企业批量和自动化部署。另外从官方文档了解到 1.2019.1220.0 还支持将包含的服务转换为应用程序。这对于一些要部署国产小软件的企业来说是个好消息,未来 gOxiA 也将尝试去打包那些应用程序。

而今天我们要分享的是如何为 MSIX 创建自签名证书,因为 MSIX 生成后要发布给最终用户需要对 MSIX 进行签名,如果当前环境没有 CA 或无法生成所需的证书就需要创建自签名证书,否则无法应用 MSIX。

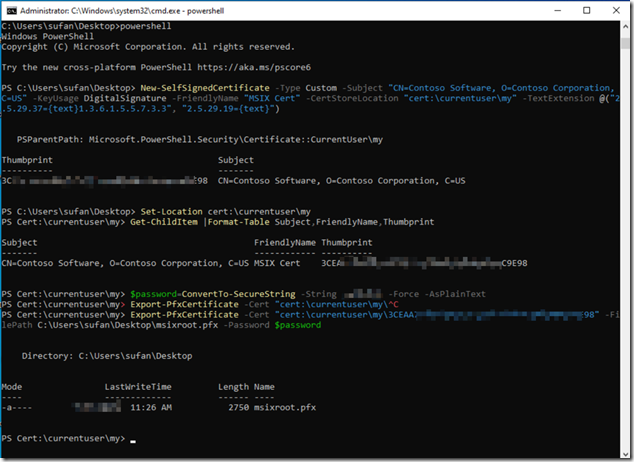

在创建自签名证书前,我们需要确定 MSIX 的 发布者信息,通常这些信息位于 AppxManifest.xml 文件中,其 Publisher 信息必须与证书中的主体相同。之后参考下面的命令行创建证书:

New-SelfSignedCertificate -Type Custom -Subject "CN=Contoso Software, O=Contoso Corporation, C=US" -KeyUsage DigitalSignature -FriendlyName "Your friendly name goes here" -CertStoreLocation "Cert:\CurrentUser\My" -TextExtension @("2.5.29.37={text}1.3.6.1.5.5.7.3.3", "2.5.29.19={text}")

其中:

- -keyusage 表示证书的用途,对于自签名证书,应为 DigitalSignature

- -TextExtension 表示一些扩展设置,2.5.29.37={text}1.3.6.1.5.5.7.3.3,表示证书用于代码签名;2.5.29.19={text} 表示该证书非CA

接下来使用 PowerShell 查看证书信息:

Set-Location Cert:\CurrentUser\My

Get-ChildItem | Format-Table Subject, FriendlyName, Thumbprint

在确认了证书信息后,现在可以将证书导出为 pfx 格式,为此执行:

$password = ConvertTo-SecureString -String <Your Password> -Force -AsPlainText

Export-PfxCertificate -cert "Cert:\CurrentUser\My\<Certificate Thumbprint>" -FilePath <FilePath>.pfx -Password $password

现在我们拿到了 pfx 就可以用于 MSIX 签名,后续 gOxiA 也会积极分享 MSIX 相关的实践。

参考文档:

https://learn.microsoft.com/zh-cn/windows/msix/package/create-certificate-package-signing