Microsoft Build 2016 - ITPro 视点

Microsoft Build 2016 – ITPro 视点

中国当地时间3月30日晚23:30和3月31日晚23:30,微软向全球用户直播了Microsoft Build 2016两场Keynote,同时提供多种语言的翻译字幕。Microsoft Build 虽然主要针对开发人员,但是期间发布的一些最新产品和技术资讯也非常值得ITPro了解和学习。

纵观微软最近几年的云+端战略所带来的变革,以及通过这次对Microsoft Build 2016上发布的产品和技术资讯的了解,大家不难发现微软正变得更加开放,更加热爱开源,更有远见。微软正在以一个全新的面貌继续发展着,不禁让人激动不已。

下面让gOxiA以ITPro的视点带大家重温一下 Microsoft Build 2016。

在Microsoft Build 2016第一天的Keynote上,微软现任CEO - Satya Nadella为大家做开幕演讲,期间提到微软的使命,并在此提到移动为先、云为先的发展战略,那么说明微软后续仍旧会继续大力发展云计算,而Azure则将成为微软的业务重心。

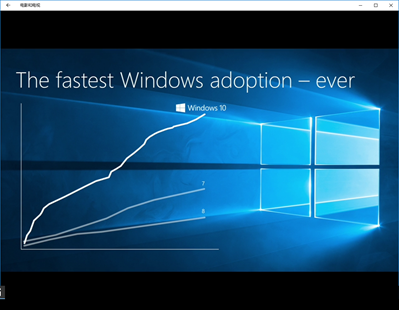

随后 Windows and Devices Group 的 VP – Terry Myerson来到台前,毫无疑问带来了Windows 10方面的重磅消息,在 Windows 10发布8个月后,活跃用户数已经达到了惊人的2.7亿,这是历史上推广最快的Windows。

随后公布了令大家兴奋的消息,Windows 10 Anniversary Update将在今年夏季向用户发布推送。

Windows 10 Anniversary Update将带来诸多改进和更新,Windows and Devices Group的PM – Bryan Roper为大家做了一些演示和讲解。

- Windows Hello 这项安全认证技术将与应用更加紧密配合,例如Edge浏览器将支持使用用指纹和面部识别替代密码输入。(PS:这是Windows原生支持的哦,不需要第三方软件!)

- Cortana将更加智能,可以识别和分析手写内容以进行事务安排。

- Windows Ink浮出,为手写笔和触控操作带来更多功能,例如在触控界面上模拟一把尺子并配合手写笔进行更便捷的原始图构建,还能够在地图应用上进行线路规划,以及对office现代应用更出色的支持。

在随后的视频中快速展示了其他一些功能:

- 通知栏全面改进和优化

- 与移动端的交互更加紧密,交互体验更优质。

- Cortana将支持更多语音指令,例如可识别关机指令。此外,在后面的演讲中还专门对Cortana的锁屏唤起等特性进行了专门的演示和讲解。

在未来Universal Windows Platform Apps将大行其道,而且微软将提供解决方案可以将现有EXE、MSI类的桌面应用直接转换为现代应用。

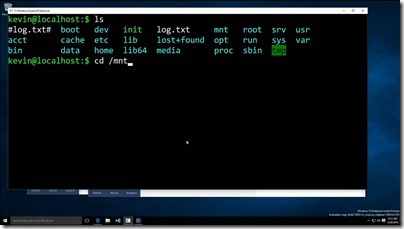

另一则重磅消息则是会后大家尤为关注的 Bash on Windows,未来开发人员或IT人员能够直接在Windows上实用Linux指令环境,这将极大方便用户在Windows上进行跨平台的开发,而作为ITPro则更希望能好好体验一下利用Liunx进行特定需求环境的搭建或测试。

DirectX 12将提供更好的视讯应用和游戏支持,现代应用也将能够体验到DirectX技术所带来的震撼效果和大幅度的性能提升。相信在虚拟化桌面方面也会有更大的改进!

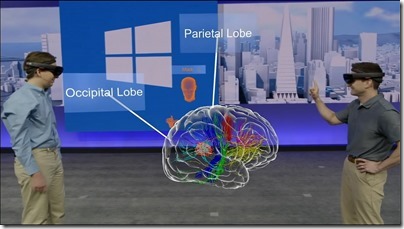

Microsoft HoloLens 开发版宣布发售,大家都知道这才是真正的黑科技!(PS:绝不仅仅是VR,是更加先进的AR),也许在未来的某一天人们能够使用上更小巧,成本更低的HoloLens设备,以改善和优化我们的日常生活,科研、医疗、设计、教育等等!

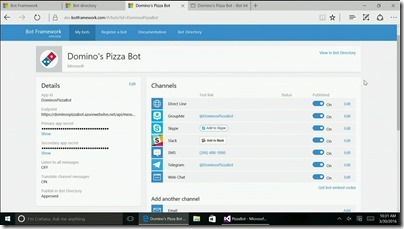

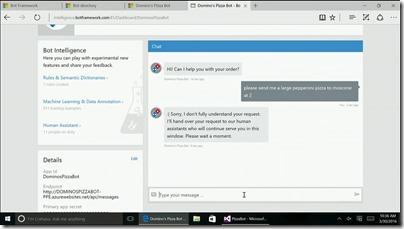

此次大会上的另一个关注点“Bot Intelligence”,在未来也将深入到各个应用领域,届时也许我们在购物或者预订酒店都会看到这些Bot。(PS:估计又会有人实业了!)

Microsoft Cognitive Services 免费发布,目前已经提供了20多个API可供用户使用,利用这些API用户能够开发出更多实用、便捷的应用和工具。这些API涉及范围之广包含五大类:视觉、语音、语言、知识、搜索,每个大类下又包含多个小类别。具体可访问https://www.microsoft.com/cognitive-services了解更多信息。

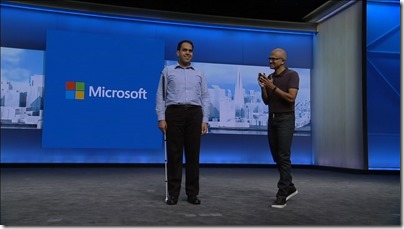

在第一天Keynote的末尾微软展示了一段视频,让gOxiA感到尤为激动,展示了一位盲人如何利用微软技术重建生活和工作。

微软是一家创新和伟大的公司,他改善着我们的生活,在帮助社会进步,长久以来一直不断努力着!!!

第二天的Keynote由微软Cloud+Enterprise的VP – Scott Guthrie揭开帷幕,这位被业内成为红衣教主的殿堂级大师在会上不断公布火爆消息,虽然整场都与开发有关,gOxiA也只能了解一点,但也足以大开眼界,对获悉微软未来发展趋势也是非常有帮助的。

首先,微软向开发者们发布了 Visual Studio 2015 with Update2版本,将能够轻松搞定iOS和Android平台的代码开发任务,并可直接在Windows上运行这些模拟器。另外还发布了其更轻量级的下一代版本 Visual Studio 15 Preview。

随后红衣教主发布了更令人振奋的消息,微软完成收购跨平台开发工具公司 Xamarin,并宣布Xamarin针对Visual Studio用户免费提供,同时 Xamarin Runtime开源!!!

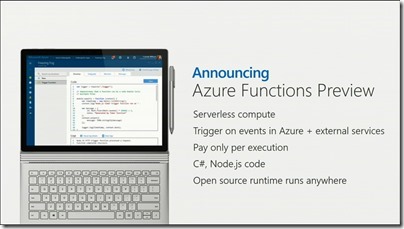

在物联网方面,微软 Azure IoT为物联网提供了完善后台服务和应用服务,期间BMW公司还专门展示了其智能驾驶的全系列计算IoT网络:加油、导航、定位等信息的同步技术。新开放的 Azure Functions预览将为开发IoT应用提供更加快速、更加方便的支持。

其他发布的最新产品和技术还包含了 Azure IoT Updates;Microservice with Azure;Azure Service Fabric;DocumentDB;Power BI Embedded预览;Office 365 Connectors等!Microsoft Build 2016让大家感受到微软更加开放了,包容度也更高,对开源更加热爱,让我们继续跟随微软去展望和改变未来!

两场Keynote的视频可前往以下网址观看。

Day1 Keynote:https://channel9.msdn.com/Events/Build/2016/KEY01

Day2 Keynote:https://channel9.msdn.com/Events/Build/2016/KEY02

Build 2016的所有Session均可在Channel9上找到。

https://channel9.msdn.com/Events/Build/2016?sort=viewed&direction=asc#tab_sortBy_viewed

HOWTO: 自定义 Windows 10 开始屏幕布局

HOWTO: 自定义 Windows 10 开始屏幕布局

通过自定义 Windows 10 开始屏幕的布局,可方便企业IT人员实施标准化桌面。自 Windows 10 的 1511 版本起还支持开始屏幕布局的部分锁定功能,以强制一些应用必须放置在开始屏幕上。要预先定义开始屏幕布局可以使用 Windows 安装应答文件或者使用命令行工具进行导入导出的操作,最为便捷的方式当然还是通过组策略进行部署。

首先,可通过安装应答文件实现,该方法常用于黄金映像,现在IT人员会利用虚拟机环境创建一个标准化桌面,对其进行预先的设置以及软件的安装,之后再重新封装部署到客户端上。gOxiA 常用的流程是,安装完系统进入 OOBE 阶段,直接使用组合键 Ctrl+Shift+F3 进入Audit 模式,开始更新系统并通过微调设置以达到优化系统的目的,然后安装软件并对开始屏幕的布局进行调整。准备就绪后将事先准备好的应答文件拷贝到系统中并执行 Sysprep。待部署到客户端后用户登录桌面就会应用 gOxiA 之前自定义的设置。下面是应答文件的内容:

<?xml version="1.0" encoding="utf-8"?>

<unattend xmlns="urn:schemas-microsoft-com:unattend">

<settings pass="specialize">

<component name="Microsoft-Windows-Shell-Setup" processorArchitecture="amd64" publicKeyToken="31bf3856ad364e35" language="neutral" versionScope="nonSxS" xmlns:wcm="http://schemas.microsoft.com/WMIConfig/2002/State" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance">

<CopyProfile>true</CopyProfile>

</component>

</settings>

<cpi:offlineImage cpi:source="wim:d:/temp/install.wim#Windows 10 Enterprise" xmlns:cpi="urn:schemas-microsoft-com:cpi" />

</unattend>

当然,也可以使用命令行工具进行自定义,在一台已经自定义过开始屏幕的电脑上,打开 PowerShell,使用如下命令行导出布局配置文件。

Export–startlayout –path <path><filename>.xml

导出的布局配置文件建议存储在一个共享路径下,以便于后续导入到客户端上使用,或者在AD环境下使用GPO进行部署。导入布局配置文件也很简单,参考命令如下:

import–startlayout –layoutpath <path><namefile>.xml –mountpath %systemdrive%

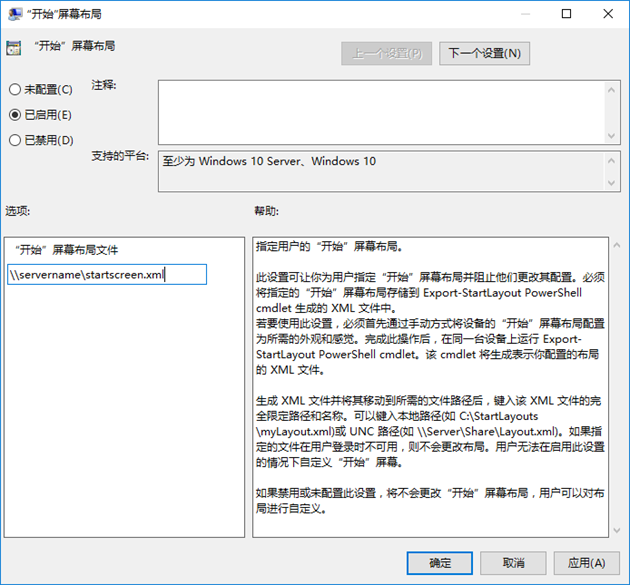

这样预先定义的开始屏幕布局就会被导入到当前客户端上。如果是使用GPO进行部署,则新建一条组策略,定位到“计算机配置-策略-管理模板-开始菜单和任务栏”,编辑其中的“开始屏幕布局”选项,定义布局配置文件的共享路径即可。可参考下面截图:

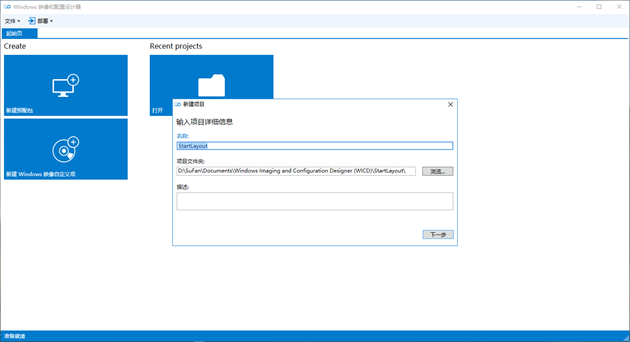

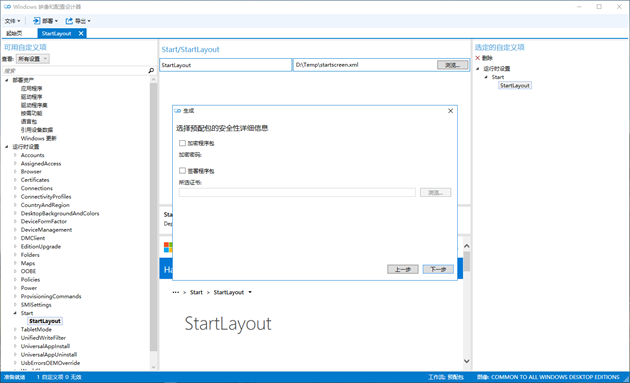

另外,再提一下新的部署工具 ICD(Imaging and Configuration Designer),该工具包含在 Windows ADK 中,非常高效的一款 Windows 部署工具,可以在现有系统环境下对系统进行配置,而无须让用户重装系统。举个简单的例子,企业购买一批装有 OEM 系统的 PC 设备,如果要部署为企业已购授权的专业版或企业版,或者要针对企业环境对系统执行一些配置,畅通的办法是对这些 PC 系统升级或重新部署,然后利用组策略进行配置,但是现在利用 ICD 可在现有系统上直接对系统 SKU 进行变更,并执行其他配置操作,这样一来除了无需重装系统,还免去了下载和安装这些设备驱动的繁琐过程,从而使企业 IT 人员的成本大大的降低。为此,打开 ICD 新建预配包,并为这个预配包起名为“StartLayout”。

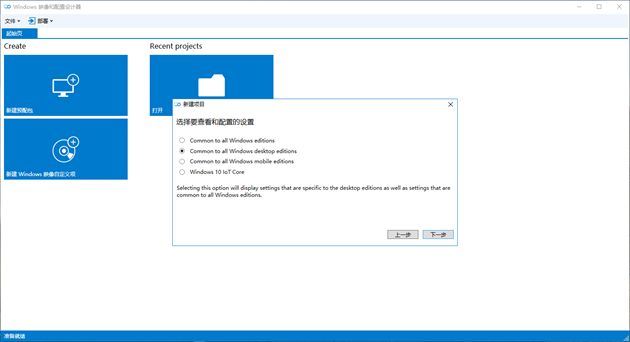

选择“Common to all Windows desktop editions”,因为 StartLayout 设置目前只对桌面版有效。

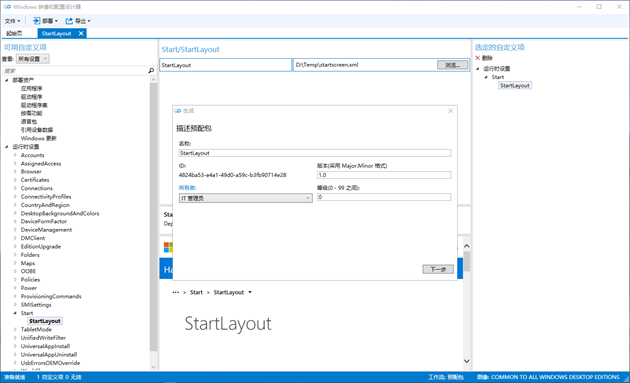

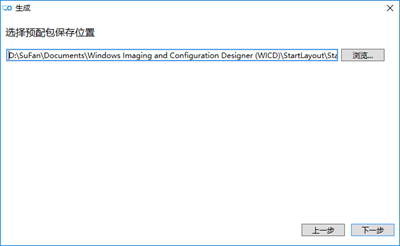

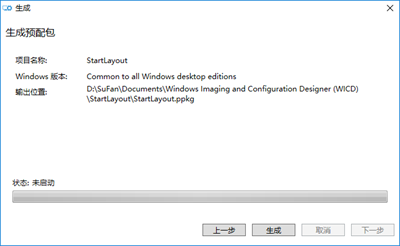

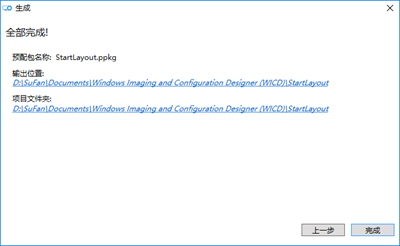

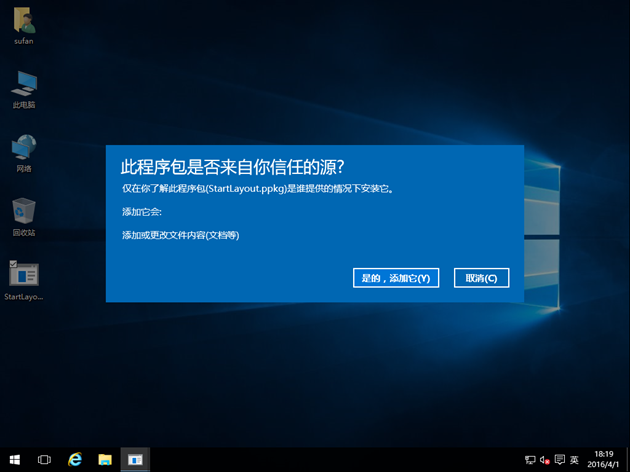

在“运行时设置”下面找到“Start”并展开,在其“StartLayout”选项中载入开始屏幕布局配置文件,并保存该预配项目,最后使用菜单栏的导出功能将该项目导出为可在客户端执行的预配包。在导出预配包过程中需要输入名称,所有者等信息,可参考下面的截图。

现在便可以在客户端上去应用这个预配包。

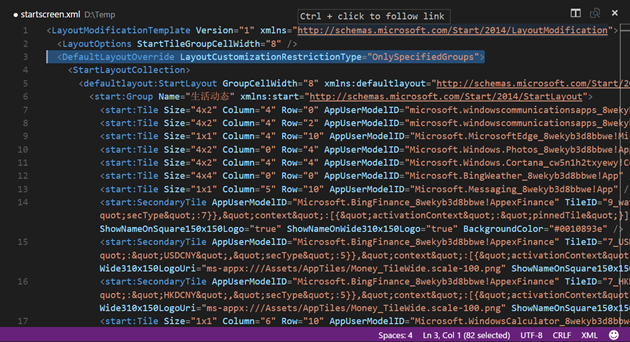

需要注意 GPO 或 ICD 的自定义开始屏幕布局部署是强制性的,如果需要用户能够添加自己的布局到开始屏幕上需要修改布局配置文件,在 DefaultLayoutOverride 段落添加“LayoutCustomizationRestrictionType=”OnlySpecifiedGroups””参数,如下图所示:

[Office365]HOWTO: 在 RDS 和 VDI 环境下部署 Office 365 ProPlus

HOWTO: 在远程桌面服务和共享虚机环境下部署 Office 365 ProPlus

Office 365 已经支持将其部署在远程桌面服务和共享虚机环境下,在部署时需要使用 Office Deployment Tool 下载离线安装文件,然后再安装至系统中。

所以,如果 IT人员希望在虚拟化桌面环境中部署 Office,除了使用批量授权版本,同样可以使用 Office 365,为此我们需要先下载 Office Deployment Tool,目前该工具分为两个版本:基于 Office 2013 和 Office 2016,下载地址分别是:

Office Deployment Tool (Office 2013 version)

Office Deployment Tool (Office 2016 version)

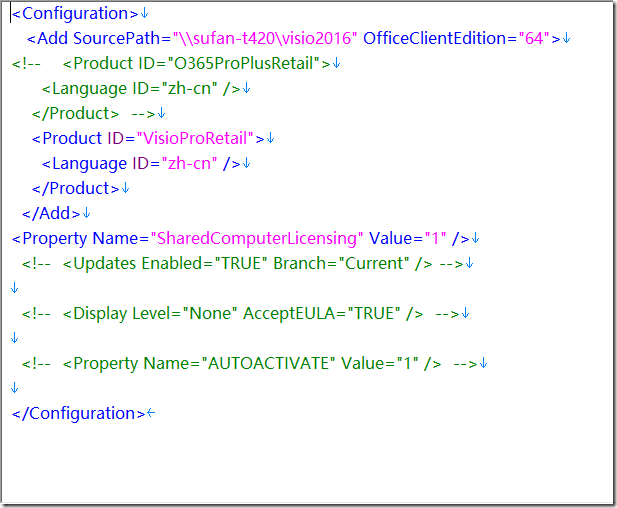

之后编写部署文件(.XML)加入或启用如下配置:

通过 SharedComputerLicensing 参数获取到适用于共享环境下授权的 Office 365 ProPlus 离线安装包,之后就可以进行部署。参考:Deploy Office 365 ProPlus by using Remote Desktop Services ,有关排除 Office 365 ProPlus 共享计算机激活的问题,可以参考网址:https://technet.microsoft.com/zh-cn/library/6aab5327-d55f-48d8-b1c4-82ba388299bf#Enabled ,相关概述可参考:https://technet.microsoft.com/zh-cn/library/dn782860.aspx 。

该方法同样支持 Office 365 订阅中的 Visio 和 Project,以 Visio 2016 为例,以下是对应的完整配置文件: