HOWTO: 为Autopilot设备取消分配用户

HOWTO: 为Autopilot设备取消用户分配

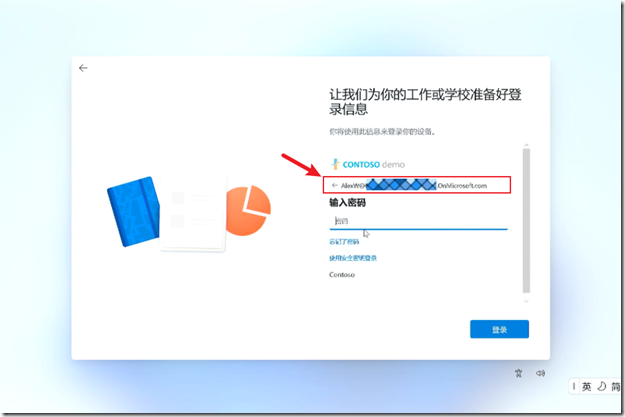

在开始前,我们先了解一下为什么会将Autopilot设备分配给用户?!在设备注册到Autopilot后,默认情况下处于共享设备模式,即有权限的用户可以在 OOBE 阶段输入账号密码来准备设备(即:注册依据)。但如果 IT 管理员 在 Autopilot 设备管理中将其分配给用户,则在 OOBE 阶段的用户登录页面上会预先填充账号名称,我们仅输入密码进行验证即可,并且还会自动应用分配给用户的策略和应用程序,对于用户而言,以及已经在实施 Autopilot for pre-provisioning deployment 的组织,都将获得更好的体验。

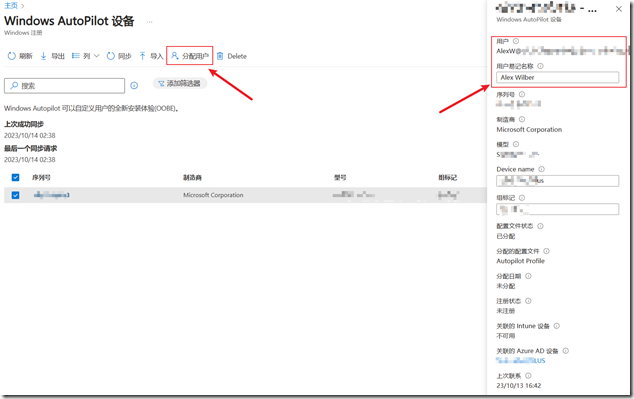

要将 Autopilot 设备分配给用户,可以通过 Intune 管理中心,进入“设备 - 注册设备 - Windows Autopilot 设备”,找到需要分配用户的设备,然后点击“分配用户”,跟随向导完成即可。注意:仅能将设备分配一个账号。

如果需要在 Autopilot 注册设备时就标记分配用户信息,可以在 CSV 文件中添加“Assigned User”列。

OK,从以上步骤中可以看出过程中的 UI 和操作逻辑还是比较清晰易用的。但是……如果我们现在需要取消分配用户呢?!你会发现很难找到这个选项。最后 gOxiA 没辙只能祭出“Microsoft Graph”。

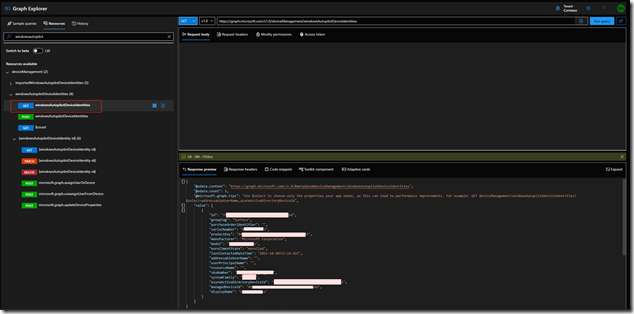

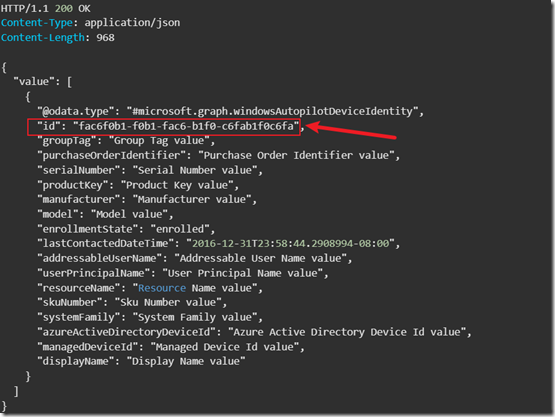

首先,我们先获取到 Autopilot 设备的 ID,可以使用“windowsAutopilotDeviceIdentities”,所需权限“DeviceManagementServiceConfig.Read.All”。即:“GET https://graph.microsoft.com/v1.0/deviceManagement/windowsAutopilotDeviceIdentities”,如果成功将会获得如下的视图和内容,将 ID 信息记录下来。

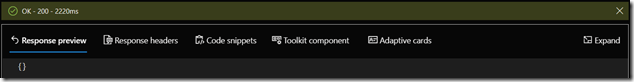

之后,就可以使用“unassignUserFromDevice”进行取消分配用户的操作,所需权限“DeviceManagementServiceConfig.ReadWrite.All”。即“POST https://graph.microsoft.com/v1.0/deviceManagement/windowsAutopilotDeviceIdentities/{windowsAutopilotDeviceIdentity-id}/microsoft.graph.unassignUserFromDevice”,其中{}替换为前面获取到的 ID。如果成功将返回 OK - 200 响应。

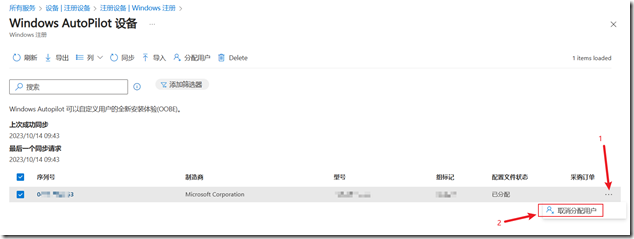

搞定之后久久不能平静,总觉得在 UI 下应该会提供选项才对啊,开个 Case 才了解到原来“取消分配用户”的选项位于 Autopilot 设备列表中每个设备的最右边“…”中,OMG!!!

HOWTO: 通过 Intune 为 Windows 终结点设备配置应用自动更新

HOWTO: 为终结点设备配置应用自动更新

如果你所在的组织已经逐步使用微软应用商店(MS AppStore/MSStore)来为终结点设备部署应用程序,那么今天这个分享将会有一些启示或帮助。

使用 MSStore 部署应用是一种推荐的现代应用管理手段,我个人认为具有以下优势和特点:

- 无需维护安装版本

- 无需额外的存储资源

- 安装源可靠安全

作为应用生命周期管理中重要的一环 —— 应用更新,可以确保用户始终使用最新的,安全的应用程序。默认情况下MSStore会启用应用自动更新。但为了防止用户级别的误配置,设备管理员应当强制启用自动更新。

对于 Windows 我们有三种可选的方式:

- CSP

在 ApplicationManagement中提供了 AllowAppStoreAutoUpdate配置,具体信息如下:

./Device/Vendor/MSFT/Policy/Config/ApplicationManagement/AllowAppStoreAutoUpdate

格式:Int

值:0,不允许;1,允许;2(默认),未配置。

当未配置时,将使用MSStore的选项配置。

- 设备配置文件

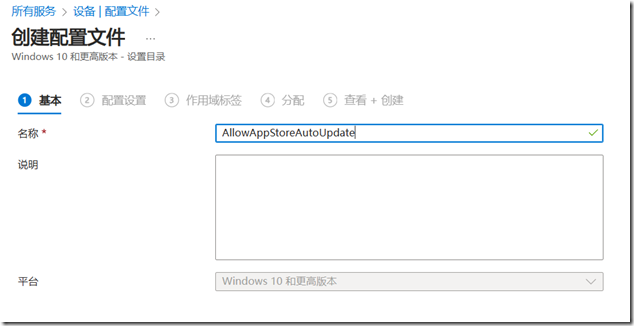

为设备创建一个配置文件,平台:Windows 10 和更高版本,配置文件类型:设置目录。配置文件名称为必须。

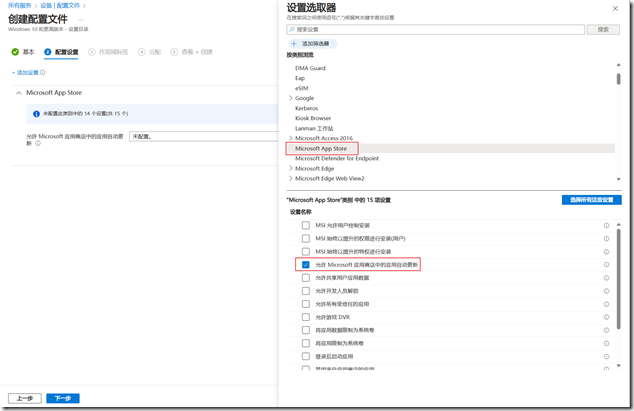

配置设置页面中点击“添加设置”,在右侧列表中找到“Microsoft App Store”,并勾选“允许 Microsoft 应用商店中的应用自动更新”,之后将其配置为:0。

最后分配给所有设备即可。

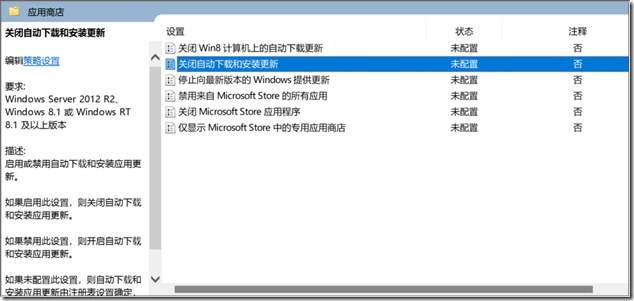

- GPO

如果希望使用组策略进行配置,可在“计算机配置 - 管理模板 - Windows 组件 - 应用商店”,找到“关闭自动下载和安装更新”,将其设置为“已禁用”。

GPO 配置后对应的注册表位置信息如下:

Software\Policies\Microsoft\WindowsStore

AutoDownload, DWORD, 4(Enabled) or 2(Disabled)

Windows 365 Frontline 云电脑

Windows 365 Frontline 云电脑

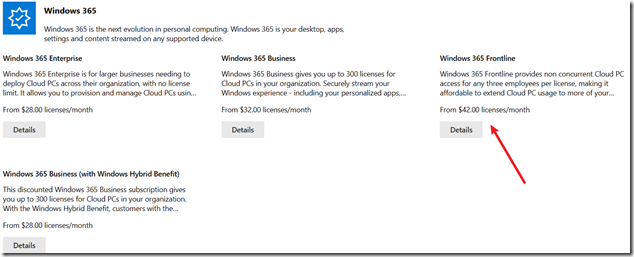

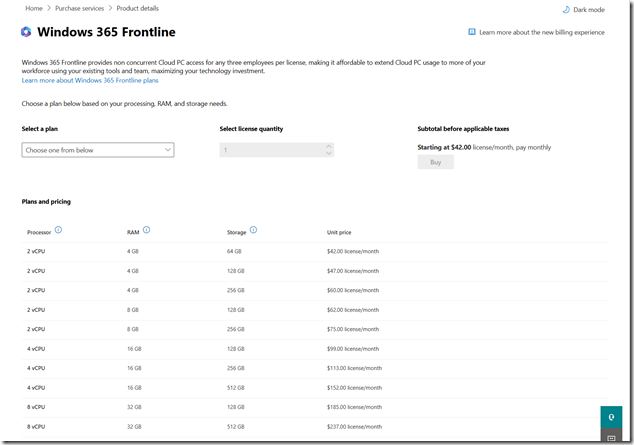

早前微软公布了 Windows 365 的 Frontline 版本,旨在帮助企业节省成本。从其基础订阅价格以及可选配置订阅的价格看,貌似成本并不低,2vCPU/4GB/64GB的基础配置也要一个月42美金,主流的4vCPU/16GB/256GB达到了113美金/月。那它是如何帮助组织降本增效的呢?!

从微软的官方介绍中了解到,Windows 365 Frontline 允许单个许可证预配三台云电脑,但这三台电脑仅提供一个并发会话。也就意味着如果有10个许可证,那么可以预配30台云电脑,其中10台云电脑可以处于活动状态,供用户使用。此种授权方式非常适合那些无需全天候访问电脑,但又需要独立系统环境的员工使用。它不像远程桌面服务那样基于 Windows Server 或 Windows 10 Multiple Editions,来提供多会话服务,所以不会有很多的限制!Windows 365 Frontline 更像一个独立的个人电脑,可以提供卓越的 Windows PC 体验,员工可以拥有云电脑的完全访问权。

要使用 Windows 365 Frontline,必须具有以下许可:

- Windows 11 企业版或 Windows 10 企业版

- Microsoft Intune

- Azure AD P1

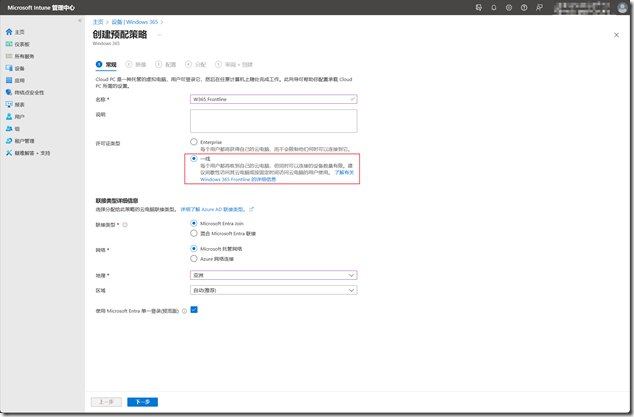

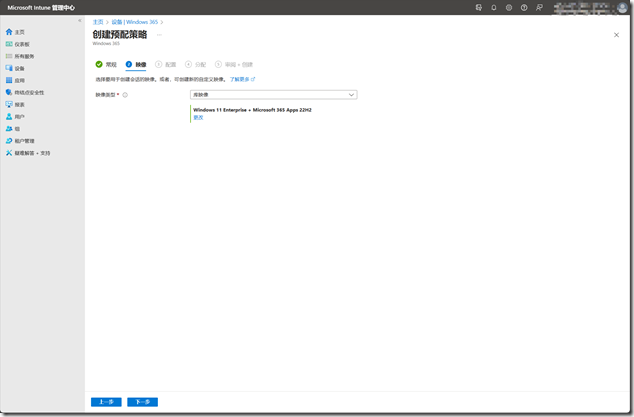

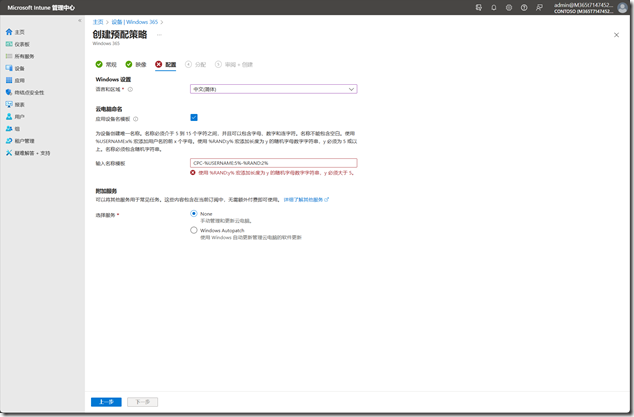

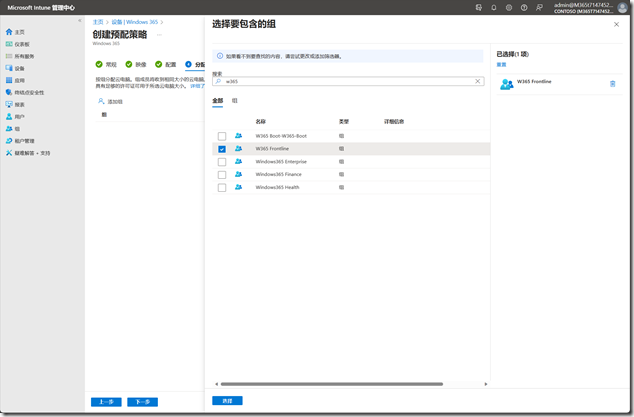

预配 Windows 365 Frontline 的过程很简单,如果之前你已经经历过预配过程,那么只需要在常见预配的第一步选择“Frontline”即可。你会留意到在配置Frontline前无需为用户分配 Windows 365 许可证,因为 Windows 365 Frontline 许可证不遵循与基于用户的许可相同的行为。

参考文档:

什么是Windows 365 Frontline | Microsoft Learn

Windows 365 offers flexibility from the office or home to the frontline | Blog Home

Windows 365 Frontline is now generally available | Tech Community