[Edge] 微软公布 Microsoft Edge 新消息

微软公布 Microsoft Edge 新消息

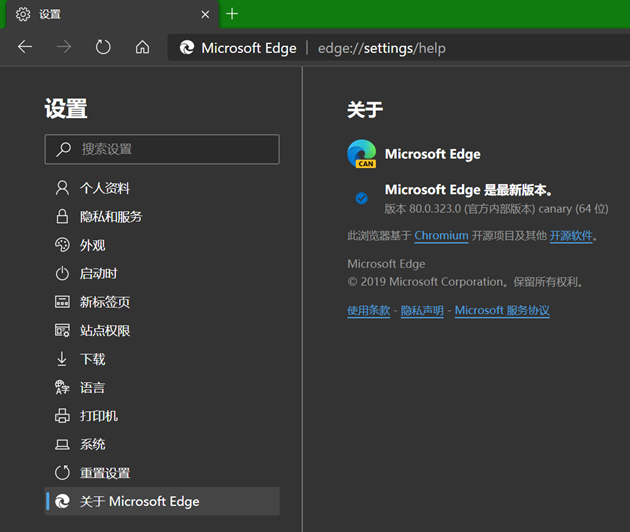

美当地时间11月5日,Microsoft Edge Insider 向用户公布了两则新的信息,受到了广泛关注。第一个则是 Microsoft Edge 发布了新的 Logo,新 Logo 增加了颜色过度,显得更加立体,给 gOxiA 的感觉像是一个新的生命。

第二个消息则是正式公布将在2020年的1月15日发布基于 Chromium 的 Microsoft Edge 正式版。目前已经发布了正式预览版,基于 version 79 的 Beta 版本。

从2019年4月公布 Edge Insider 以来,三个更新通道已经全部就绪,不论是你喜欢跟新的极客,或是开发人员,还是希望更稳定的测试用户都有不同的更新渠道,它们对应了 Can、Dev 和 Beta 。

而且 Edge 已经全面支持跨平台运行,从 PC 到 服务器除了 Windows 10 以外还提供了 Windows 8.1/7/Server 2008R2/Server 2021 R2/Server 2016及以上版本的支持;而且还提供了 macOS 版本;即使你是移动用户也可想用这份美味,它支持 iOS 和 Android。

此外,Microsoft Edge 还支持企业环境,提供了统一管理的特性,利用组策略可以为客户端设备提供统一定制化的配置。

如果您正在评估浏览器,不要错过 Microsoft Edge,即刻访问 http://www.microsoftedgeinsider.com,gOxiA 从发布以来一直在用的是 Can 渠道更新,即每日更新,还是相当稳定的。

Windows 处理器配置需求 - 201910更新含19H2

Windows 处理器配置需求 - 201910更新含19H2

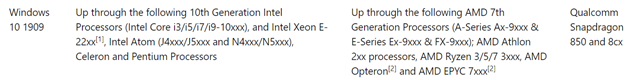

微软近期更新了 Windows 处理器的最新需求列表,其中包含了 Windows 10 19H2(1909)的最新处理器需求,参考如下:

原文地址:Windows Processor Requirements

从支持列表看与1903并无差别,毕竟1909更新与前一版本并未太大区别。Windows 10 1909 将支持当前市面上最新的主流处理器,包括 ARM 架构的 Qualcomm Snapdragon 850 and 8cx 处理器。

此外,作为 IT 支持人员应当定期审阅该公告了解 Windows 各版本支持的 CPU,避免在交付的标准化映像版本与设备不兼容。举例来讲,当前企业在交付的 Windows 10 版本为 1607,那么该版本最高支持的 Intel 处理器仅为 Intel 7th,如果企业采购了基于 Intel 8th 的设备,那么就需要重新编制标准化映像,例如使用 Windows 10 1709,但由于 1709 的标准生命周期仅到 2019年4月9日,那么 IT 人员就需要考虑后续的迭代版本了,例如 1809 或 1903,但此时就需要额外验证企业内的业务应用或安全应用是否兼容最新版本的 Windows 。

欢迎大家与 gOxiA 探讨现代桌面管理经验,尤其是如果您对交付 Surface 设备有任何问题,请与 gOxiA 联系。

微软公布 Windows 7 Extended Security Updates

End of Life

End of Life

微软公布 Windows 7 Extended Security Updates

Windows 7 的生命周期将于 2020年1月14日结束,Office 2010紧跟其后。在 Windows 7 生命周期结束后,系统仍能继续使用,但无法再从微软获得技术支持,安全更新以及软件更新。但在近日微软公布了一项付费服务 - Windows 7 Extended Security Updates,即 Windows 7 扩展安全更新,简称:ESU。

它面向各种规模的企业用户,不论是 Windows 7 专业版还是 Windows 7 企业版都可以通过云解决方案提供商(CSP)购买 ESU。Windows 7 ESU 将按设备销售,且每年价格都会有所上浮,可用时间直至 2023年1月。

以下是来自网文的 ESU 的价格参考:

Windows 7 企业版

- 第一年,25美金/台

- 第二年,50美金/台

- 第三年,100美金/台

Windows 7 专业版

- 第一年,50美金/台

- 第二年,100美金/台

- 第三年,200美金/台

另外需要注意的是如果你计划从第三年开始购买 ESU,那么还需要支付前两年的费用,也就是说你要支付175美金/台/企业版。

gOxiA 建议相关从业者应尽快推动 Windows 10 的升级工作。