HOWTO: 允许 Microsoft 365 用户使用临时访问密码

HOWTO: 允许 Microsoft 365 用户使用临时访问密码

用户需要使用一个临时密码来登录自己账号访问资源,或执行某些操作,这种应用场景其实是存在的,在某些特定场景下也是合规的。如果按照以前的做法,重新修改用户账户密码使用完毕后再重新改回,显然不够妥当。但借助 Azure 身份验证方法中提供的临时访问密码就可以实现我们的需求,它允许 Microsoft 365 管理员为账户创建一个临时访问密码,在特定的时间开始生效,在一定时长后失效,并且可设置为是否为一次性使用。该项安全技术同样适用于 Windows 10/11 的 OOBE 阶段。

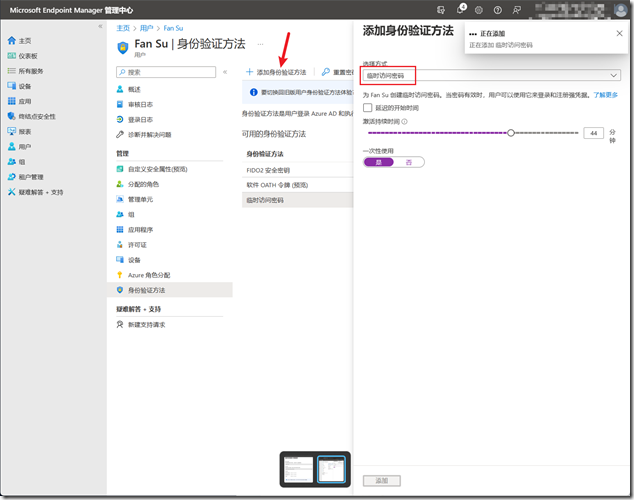

要为 Microsoft 365 用户账号启用和配置临时访问密码,可访问 Endpoint Manager Center,定位至“用户”,找到用户为其配置“身份验证方法”,添加“临时访问密码”。

配置成功后,会给出临时访问密码,以及安全注册信息。

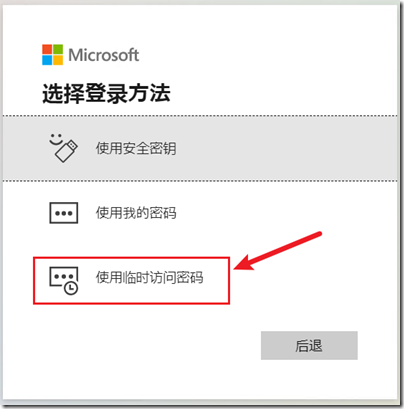

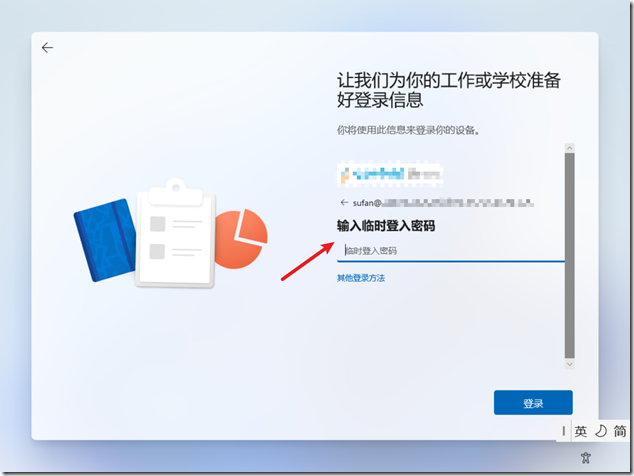

接下来可以访问 http://aka.ms/mysecurityinfo 来注册用户的凭据,或在其他场景中使用。

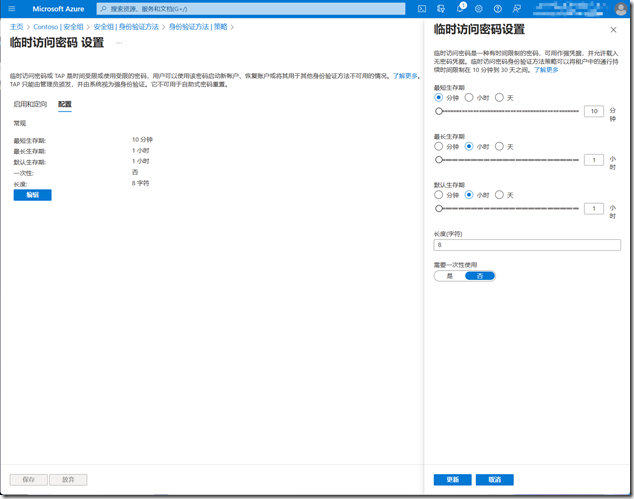

如果无法为用户账户添加临时密码访问,则需要对 Azure AD 进行配置,为此请登录 Azure Portal,在 AAD 安全组中找到身份验证方法,并添加临时访问密码。全局设置中可以为特定的用户/组启用,也可以配置最短生存周期,最长生存周期,以及默认生存期,并可强制为一次性使用。

参考文档:

注意:临时访问密码一次仅能设置一个,如果重复设置将替换之前的配置。

HOWTO: 使用 Intune CSP 控制 Windows 电源节流功能

HOWTO: 使用 Intune CSP 控制 Windows 电源节流功能

在 Windows 10 的某一版开始,微软向其添加了一个改善能耗的重要功能 - Power Throttling(电源/功率节流)。这项技术可以大大降低应用程序耗费掉的电量,据悉单 CPU 功耗这一项就能节省出来 11% 电量。

那么它是什么原因如何实现的呢?!

当我们在使用 Windows 时借助其多任务的特性,通常会同时运行很多应用程序,但不是每个应用程序都需要同时操作或使用,那些处于后台运行的内容就会不断消耗我们的电量,对于笔记本设备来说,意味着我们打开了很多并未真正使用的应用程序后而耗尽我们有限的电池电量。

为此,微软为了能够大幅提升电池寿命,结合英特尔酷睿处理器的速度转换技术(≥ Gen6 Intel Core),为 Windows 10/11 操作系统开发了 Power Throttling 功能,它可以通过操作系统标识来识别出前台应用、播放音视频的应用,以及我们从运行应用的需求和用户与之交互的应用推断出的其他类别的重要工作,然后对那些不需要后台使用的应用程序进行电源限制,确保当程序切换至后台时能够暂停工作,从而降低对 CPU 的需求,实现电量节省的目标。例如 Edge 浏览器,默认它就支持电源节流,在最新的版本上还能实现对每一个标签页实现电源节流。

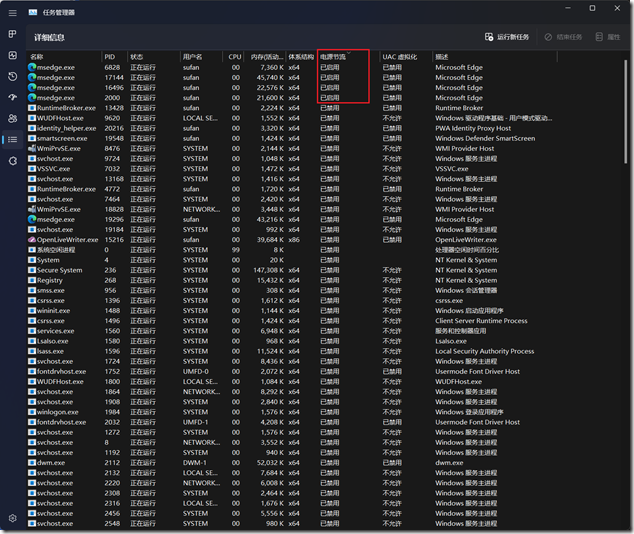

但并不是每一个应用程序都能很好的适应这项技术,特别是过去一些传统的 Win32 应用程序,如果我们发现某些应用程序出现了异常,可以使用任务管理器进行排查,是否启用了电源节流,在 Windows 10 上用户可以通过拖动电源滑块来解决,当电源滑块位于“节电模式”或“推荐模式”时,Windows 将尽最大努力将处理器保持在有效范围内;如果滑块位于“更好性能模式”将会降低后台任务的 CPU 限制,如果是“最佳性能模式”,将会禁用电源节流。

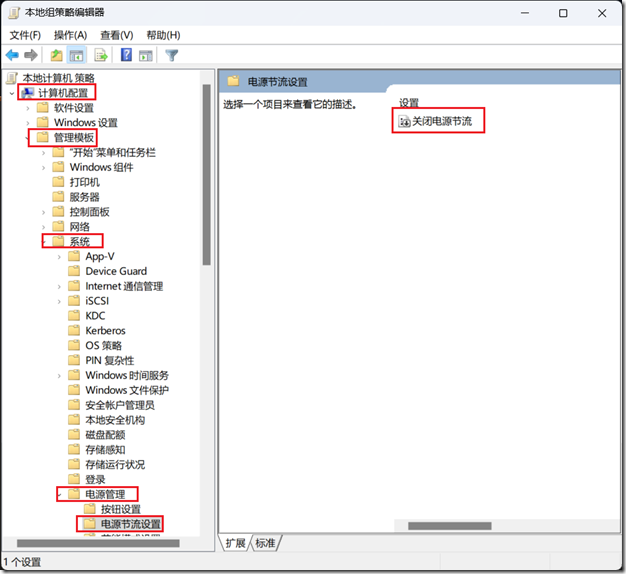

当然,我们也可以通过组策略来强制禁用或启用这项功能,对于提倡绿色环保节能的今天,我们还是应该更多的改进资源的使用,降低能耗。要通过组策略配置电源节流,可定位至“计算机配置 - 管理模板 - 系统 - 电源管理 - 电源节流设置”,禁用“关闭电源节流”。

如果要通过注册表配置,则路径和键值信息如下:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Power\PowerThrottling

PowerThrottlingOff DWORD

0 = Enable

1 = Disable

对于使用现代管理的企业 IT,可以通过 Intune 下发 CSP 策略,具体信息如下:

Scope:设备

SKU:Pro、Enterprise

Version:Windows 10 1904x.1202及更高版本,或 Windows 11 22000及更高版本

Device:./Device/Vendor/MSFT/Policy/Config/ADMX_Power/PowerThrottlingTurnOff

Format:chr

如果希望单独对某个应用禁用电源节流,则可以使用 powercfg 的 powerthrottling 选项。

[Intune] HOWTO: 解决关联账号发生 0x80180002 错误问题

HOWTO: 解决关联账号发生 0x80180002 错误问题

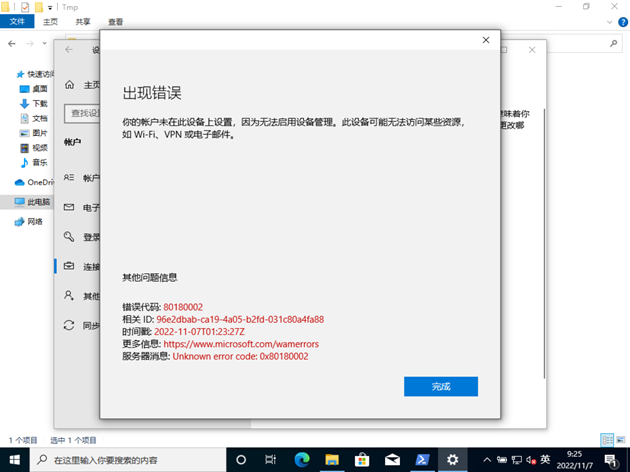

Windows 客户端设备以本机或 MSA 账号配置登录,之前关联在其他组织中,现已退出,并重新通过“登录工作或学校账户” 以 BYOD 形式关联一个新组织 M365 账号,完成登录验证进行注册时发生错误提示“你的账户未在此设备上设置,因为无法启用设备管理。此设备可能无法访问某些资源,如 Wi-Fi、VPN或电子邮件。”

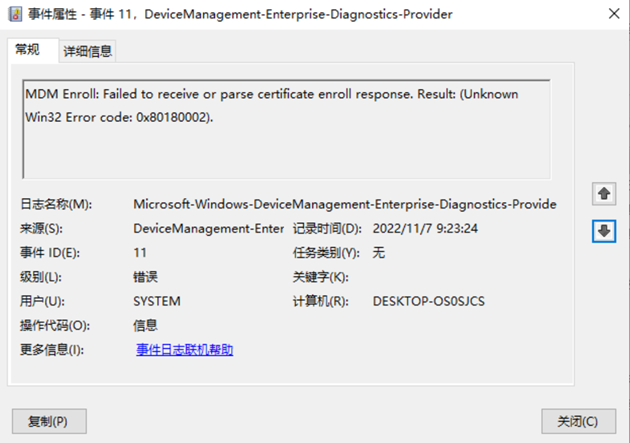

错误代码:80180002,属于未知错误代码。如下图所示:

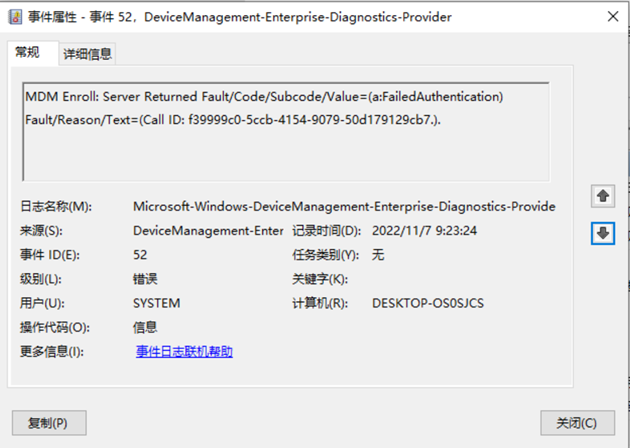

完全没有排查头绪,换其他账号是可以正常注册的,查看事件日志 DeviceManagement-Enterprise-Diagnostics-Provider 线索不多,但可看到从服务器端返回了 FailedAuthentication,难道是用户名密码问题,测试后未发现异常。

翻阅 Microsoft Learn (PS:Microsoft Docs 已经正式更名并纳入到 Microsoft Learn 体系) 找到一篇文档:80180002b error during Windows 10 Group Policy-based auto-enrollment to Intune | Microsoft Learn,按照其建议进行了排查确认,并未发现异常,设备属于 Workplace joined,也已经正常退出,80180002与80180002b还是有区别的!只能从账号创建的过程再逐个排查。

最终找到问题所在,账户创建人员仅为当前用户分配了 Office E3 的 License,并未分配 Enterprise Mobility + Security E5,随即问题解决。